ربما بدا عنوان الموضوع غريبا ولكنه على ما يبدو قريب من ان يصبح حقيقة ..تخيل انه من مجرد النظر الى صورة, يمكنك الاستماع الى ما كان يقال اثناء تصويرها.

يدعي فريق بحثي مشترك بين جامعات فلوريدا و ميشيغان و نورث ايستين التوصل لطريقة لاستراجع الاصوات التي كانت محيطة بصورة رقمية عن طريق تحليل هذه الصورة.

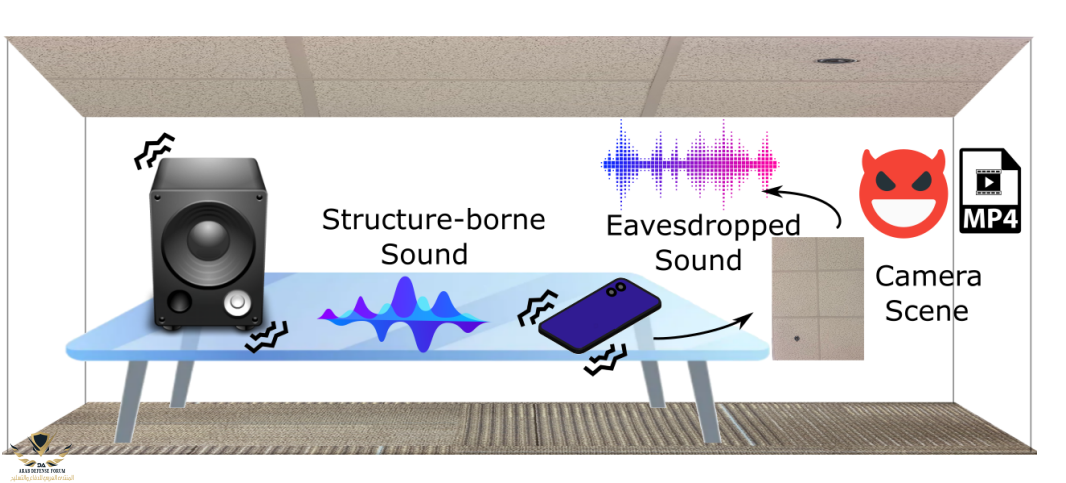

القصة باختصار ان الفريق اكتشف ان هناك العديد من القطع الدقيقة و المتحركة في كاميرات الجوالات الحديثة كالعدسة التتي تهتز استجابة للاصوات المحيطة بها.

هذا الاهتزاز يترجم بتشوه رقمي بسيط جدا لاتلحظه العين المجردة على الصورة الرقمية التي التقطتها الكاميرا.

ما فعله الفريق البحثي انه حاول -عن طريق تقنيات تعلم الالة (Machine Learning) ترجمة هذه التشوهات و معرفة نوعية الاصوات التي تسببت بهذه التشوهات.

اثناء اجراء البحث, يدعي الفريق انه استطاع تمييز رقم من عشر خانات, 20 متحدث مختلف (ذكورا و اناثا) من خلال تحليل صور التقتطت اثناء كلامهم.

الجدير بالذكر ان هذا يفتح مجالا اخر للتجسس عن طريق الجوالات, نظريا على لاقل. ففي حال وجد تطبيق خبيث على الجوال يملك الوصول للكاميرا دون ان يكون له صلاحيات على المايكروفون, سيستطيع هذا التطبيق -مرة اخرى- نظريا على الاقل معرفة الكلام الذي يقال في المحيط عن طريق تحليل الصور الملتقطة من خلال كاميرا الجوال التي يملك صلاحية عليها.

السيناريو السابق هو واحد من عديد من السيناريوهات المثيرة التي تندرج تحت بند Side Channel Attacks. و هي هجمات تحاول استخلاص بيانات حساسة عن طريق تحليل الاجهزة التي تعالج هذه البيانات. من الامثلة المثيرة للاهتمام :

- استرجاع مفاتيح تشفير عن طريق تحليل صوت مروحة معالج كومبيوتر

- التجسس على حديث في غرفة عن طريق تحليل اهتزاز مصباح معلق في غرفة كان بحثا مشتركا بين معهد وايزمان للتكنولوجيا و مدرسة التخنيون-حيفا في اسرائيل. (للسخرية, استعمل الباحثون الاسرائيليون اغنية لام كلثوم لاداء التجربة)

- استرجاع مفاتيح تشفير عن طريق تحليل استهلاك رقائق المعالجات الرقمية للكهربا اثناء معالجة هذه المفاتيح.

للاسف رغم ان العديد من الامثلة السابقة شديد الاثارة و يبدو اشبه بالخيال العلمي, الا ان العديد من الابحاث السابقة تمت في ظروف متحكم بها للغاية. بحيث ان عوامل التجربة كانت Highly controlled ... هذا -لحسن الحظ- يجعل استغلال هذه الهجمات ليس متاحات بسهولة خصوصا للافراد و لكنها تظل سيناريوهات قابلة للتطبيق ولو جزئيا.

لمن اراد قراءة البحث كاملا: المصدر

ملاحظة: للاسف ما سبق هو تلخيص لقراءة سريعة للورقة البحثية المنشورة اعلاه. اي اخطاء او عدم دقة في النقل غالبا بسبب عدم السرعة او القراءة السريعة ..اي تصحيحات مرحب بها.

يدعي فريق بحثي مشترك بين جامعات فلوريدا و ميشيغان و نورث ايستين التوصل لطريقة لاستراجع الاصوات التي كانت محيطة بصورة رقمية عن طريق تحليل هذه الصورة.

القصة باختصار ان الفريق اكتشف ان هناك العديد من القطع الدقيقة و المتحركة في كاميرات الجوالات الحديثة كالعدسة التتي تهتز استجابة للاصوات المحيطة بها.

هذا الاهتزاز يترجم بتشوه رقمي بسيط جدا لاتلحظه العين المجردة على الصورة الرقمية التي التقطتها الكاميرا.

ما فعله الفريق البحثي انه حاول -عن طريق تقنيات تعلم الالة (Machine Learning) ترجمة هذه التشوهات و معرفة نوعية الاصوات التي تسببت بهذه التشوهات.

اثناء اجراء البحث, يدعي الفريق انه استطاع تمييز رقم من عشر خانات, 20 متحدث مختلف (ذكورا و اناثا) من خلال تحليل صور التقتطت اثناء كلامهم.

الجدير بالذكر ان هذا يفتح مجالا اخر للتجسس عن طريق الجوالات, نظريا على لاقل. ففي حال وجد تطبيق خبيث على الجوال يملك الوصول للكاميرا دون ان يكون له صلاحيات على المايكروفون, سيستطيع هذا التطبيق -مرة اخرى- نظريا على الاقل معرفة الكلام الذي يقال في المحيط عن طريق تحليل الصور الملتقطة من خلال كاميرا الجوال التي يملك صلاحية عليها.

السيناريو السابق هو واحد من عديد من السيناريوهات المثيرة التي تندرج تحت بند Side Channel Attacks. و هي هجمات تحاول استخلاص بيانات حساسة عن طريق تحليل الاجهزة التي تعالج هذه البيانات. من الامثلة المثيرة للاهتمام :

- استرجاع مفاتيح تشفير عن طريق تحليل صوت مروحة معالج كومبيوتر

- التجسس على حديث في غرفة عن طريق تحليل اهتزاز مصباح معلق في غرفة كان بحثا مشتركا بين معهد وايزمان للتكنولوجيا و مدرسة التخنيون-حيفا في اسرائيل. (للسخرية, استعمل الباحثون الاسرائيليون اغنية لام كلثوم لاداء التجربة)

- استرجاع مفاتيح تشفير عن طريق تحليل استهلاك رقائق المعالجات الرقمية للكهربا اثناء معالجة هذه المفاتيح.

للاسف رغم ان العديد من الامثلة السابقة شديد الاثارة و يبدو اشبه بالخيال العلمي, الا ان العديد من الابحاث السابقة تمت في ظروف متحكم بها للغاية. بحيث ان عوامل التجربة كانت Highly controlled ... هذا -لحسن الحظ- يجعل استغلال هذه الهجمات ليس متاحات بسهولة خصوصا للافراد و لكنها تظل سيناريوهات قابلة للتطبيق ولو جزئيا.

لمن اراد قراءة البحث كاملا: المصدر

ملاحظة: للاسف ما سبق هو تلخيص لقراءة سريعة للورقة البحثية المنشورة اعلاه. اي اخطاء او عدم دقة في النقل غالبا بسبب عدم السرعة او القراءة السريعة ..اي تصحيحات مرحب بها.