تثبيت التطبيق

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

ملاحظة: This feature may not be available in some browsers.

أنت تستخدم أحد المتصفحات القديمة. قد لا يتم عرض هذا الموقع أو المواقع الأخرى بشكل صحيح.

يجب عليك ترقية متصفحك أو استخدام أحد المتصفحات البديلة.

يجب عليك ترقية متصفحك أو استخدام أحد المتصفحات البديلة.

الأمن السيبراني السعودي + معلومات عامة !!

- بادئ الموضوع السيادهـ

- تاريخ البدء

هناك جهات لا زالت تنقل مراسلاتها بشكل يدوي داخل صناديق أو خياش و إذا كانت المسافة طويلة تنقل عبر الطيرانبل ترفع وقد تكون المستندات اللي تشوفها قديمه وتذهب لتحويلها الى معاملات الكترونيه، لاتنسى اختراق وزارة الخارجيه وتسريب وثائقها

اذا كان عديم الفائده مايحتاج نضع حمايه ونخسر ملايين

اختراق المواقع الحكوميه المرتبطه بوزاره الداخليه قد يسرب معلومات المواطنين ويساعد في انتشار البرمجيات الخبيه وتوسع دائره الضحايا خاصه انتشارها عبر الايميلات

اتحدث عن التعليم كانت التعاميم والخطابات تنقل عن طريق الشبكة للوزارة ثم حصل اختراق العام الماضي لبريد الوزارة وحولوا على النظام القديم مراسلات ورقية بالبريد العادي ماعدى الاشياء غير المهمة تنزل على موقع نور اما الخطابات رجعوا للمراسلين والبريد السعوديمؤسسات الدوله لا ترفع اي مستندات او وثائق حكوميه حساسه على الشبكه . كنت في الاماره السنه الماضيه ورأيت موظفين الصادر ينقلون المستندات في خياش الى الجهات الاخرى. وزارة الداخليه لديهم مراسلين وجميع الوزارات بلا استنثاء. اختراق المواقع الحكوميه امر عديم الفائدة. اختراق الايميلات ايضا عديم الفائدة.

في 2007 نظّمت رئاسة الإستخبارات العامة :

[مــؤتــمــر تــقــنــيــة الــمــعــلــومــات والأمــن الــوطــنــي]

الجهة المنظمة : رئاسة الإستخبارات العامة .

المكان : مركز الملك فهد الثقافي - الرياض .

المدّة : ثلاث أيام .

× المشاركون :-

الأفراد : 161 مشارك ، ممثلين في 16 جنسية مختلفة , من أبرزها :

المملكة العربية السعودية ، الأردن , البحرين , العراق ، الكويت ، مصر ، الهند ، ألمانيا ، فرنسا ، إيطاليا ، الأرجنتين ، ماليزيا و نيوزلندا .

الشركات : أرامكو السعودية , عِلم , النظم العربية المتطورة (نسيج) , أوراكل و مايكروسوفت .

× تعريف بالمؤتمر :

فيلم الإفتتاح :

يعتبر هذا المؤتمر أول مؤتمر عام تنظمه الرئاسة منذ تأسيسها قبل خمسين عام , و تسعى رئاسة الاستخبارات العامة من خلال هذا المؤتمر إلى التواصل المباشر مع الباحثين و المهتمين بـ تقنية المعلومات الحديثة ، وإثراء الجانب البحثي و المعرفي في مجالات تقنية المعلومات و الأمن الوطني بـ الإضافة إلى فئات المجتمع المختلفة .

كما تسعى لـ إثراء الجانب المعرفي و زيادة الخبرات المكتسبة لدى منسوبي الرئاسة و منسوبي أجهزة الأمن الوطني , و ذلك عن طريق معرفة الجوانب التقنية و التطبيقات الفنية التي يمكن إستخدامها في مجال المعلوماتية بـ مفهومها الشامل لخدمة صنّاع القرار و متخذيه .

و إحتوى المعرض 35 جناحاً ما بين حكومية و خاصة , عرض بين جنباته أحدث التقنيات و الأجهزة المتقدمة في تقنية المعلومات و أجهزة الاتصالات و الأنظمة الأمنية المتطورة و أجهزة المراقبة و نظم الإستشعار عن بعد و الحلول التقنية المتكاملة , إضافة الى تقديم الإستشارات التقنية و الأمنية و التقنيات الحديثة في الأمن التي تعرض لأول مرة في المملكة .

× أهداف المؤتمر :

يسعى المؤتمر إلى إتاحة الفرصة لـ الباحثين و المهتمين لـ الإلتقاء و التحاور حول توظيف و إستخدامات تقنية المعلومات الحديثة في المجالات الأمنية و ذلك من خلال الأهداف التالية :

1ـ تحفيز و تشجيع الباحثين في مجالات التقنية الحديثة على توطين هذه التقنيات بما يخدم الأمن الوطني بـ مفهومه الشامل .

2ـ تشجيع التواصل بين المؤسسات الأمنية و الباحثين و الخبراء في مجال تقنية المعلومات و الإتصالات .

3ـ رصد إيجابيات وسلبيات تقنية المعلومات والإتصالات في مجال الأمن الوطني .

4ـ إطلاع العاملين في المؤسسات الأمنية على الإبتكارات والتطورات الحديثة في مجال تقنية المعلومات الأمنية .

× البرنامج العلمي للمؤتمر :

أجازت اللجنة العلمية لـ مؤتمر تقنية المعلومات و الأمن الوطني 81 بحثاً علمياً ، حيث أقرت اللجنة العلمية 38 بحثاً منها لـ العرض في المؤتمر

بينما سيتم إضافة 43 بحثاً إلى سجل أبحاث المؤتمر , و من أبرز ما قُدِّم في ذلك من أوراق علمية و بحوث :

• دور تقنية المعلومات في حماية الأمن الوطني و طرق حمايتها - (د.عائض الشهري) .

• دراسة تحليلية لـ الآثار المترتبة على نظامي التعاملات و الجرائم الإلكترونية - (د.فهد بن محيا ، د. إبراهيم سليمان عبدالله ) .

• ربط الجهات الأمنية إلكترونياً لـ تفعيل تبادل المعلومات في مكافحة الإرهاب و الجريمة - (د. زهير رضوان) .

• الإرهاب الكارثي و الإستخبارات - (د. عبدالرحمن الشنيفي) .

• تحليل الأدلة الجنائية في الشبكات - (أندرياس فاغنر) .

• End to End Keyless Self, Encrypting/Decrypting Streaming Cipher - (Shadi R. Masadeh, Walid K. Salamah) .

× جلسات المتمر :

اليوم الأول :-

• محاضرة بـ عنوان : التحديات الأمنية التي تواجهها دول العالم .

• محاضرة بـ عنوان : الإستخدامات السلبية لـ تقنية المعلومات من قبل المنظمات الإرهابية .

اليوم الثاني :-

• محاضرة بـ عنوان : أهمية الأمن المعلوماتي .

• محاضرة بـ عنوان : علاقة الجرائم الالكترونية و الأمن الوطني .

اليوم الثالث :-

• محاضرة بـ عنوان : الأمن المعلوماتي الوطني .

• محاضرة بـ عنوان : تربية النشىء .

× محاور المؤتمر :

إنطلاقاً من أهداف المؤتمر و الهدف الرئيس المتعلق بـ دور تقنية المعلومات في تعزيز الأمن الوطني ، يتناول المؤتمر المحاور الرئيسة التالية:

أولاً: دور تقنية المعلومات في تعزيز الأمن الإجتماعي :

• توظيف تقنية المعلومات في مجالات الأمن الإجتماعي .

• تطبيقات تقنية المعلومات و دورها في رصد الظواهر الإجرامية في المجتمع .

• الآثار الإجتماعية لـ جرائم تقنية المعلومات .

• دور تقنية المعلومات في تشكيل الفكر والسلوك الإجتماعي .

• دور المؤسسات الإجتماعية و التربوية في التبصير بـ جرائم تقنية المعلومات و الحد منها .

ثانياً: دور تقنية المعلومات في تعزيز الأمن الإقتصادي :

• آثار تقنية المعلومات على الأمن الإقتصادي .

• توظيف تقنية المعلومات في رصد مظاهر الجرائم الإقتصادية و الحد منها .

• أنماط تقنية المعلومات المستخدمة في حماية المواقع المالية والاقتصادية .

• الأساليب الإلكترونية في تداول النقود و سبل حمايتها .

• دور تقنية المعلومات في إستشراف المخاطر التي تهدد الإقتصاد الوطني .

ثالثاً: دور تقنية المعلومات في الأمن السياسي :

• التوجهات السياسية و الفكرية لـ مصادر المعلومات الإلكترونية .

• توظيف تقنية المعلومات في تحليل الخطاب السياسي .

• دور مراكز المعلومات في دعم القرار السياسي .

• دور تقنية المعلومات في الحد من الصراعات الإقليمية و الدولية .

رابعاً: تقنية المعلومات في خدمة رجال الأمن :

• التحديات التشريعية و النظامية لـ تقنية المعلومات في مجال الأمن الجنائي .

• دور مراكز المعلومات في التخطيط و دعم القرارات الأمنية .

• الأساليب الحديثة و المهارات المتقدمة بـ التحقيق في الجرائم الإلكترونية .

• الإستخدامات غير المشروعة لـ تقنية المعلومات و الإتصال .

• دور تقنية المعلومات في التنسيق بين المؤسسات الأمنية .

• دور تقنية المعلومات في معالجة الظواهر الإرهابية .

• العلاقة بين تقنية المعلومات والجرائم المنظمة .

خامساً: التطبيقات التقنية في مجال الأمن الوطني :

• دور تقنية المعلومات في إدارة الأزمة المعلوماتية .

• المتطلبات الفنية و التقنية لـ البنية التحتية لـ تقنية المعلومات في المجال الأمني .

• الأدلة الرقمية و دورها في كشف الجريمة .

• أنظمة التشفير و إخفاء البيانات .

• أنظمة حماية و أمن مراكز المعلومات و الشبكات و الإنترنت .

• أنظمة الرقابة والتحكم والتتبع الإلكتروني .

• أنظمة تعدين البيانات والاستخلاص والاستشراف المعرفي .

× توصيات المؤتمر :

1. بناء معايير قياسية لـ ضبط أمن المعلومات في القطاعين العام و الخاص بـ الإاستفادة من التطبيقات الأمنية المستخدمة بـ الدول المتقدمة .

2. إيجاد آلية مرنة لـ تحديث التطبيقات الإلكترونية الجديدة و تبنيها لـ مواكبة تحديات الجرائم الرقمية .

3. رفع كفاءة برامج تأهيل الكوادر البشرية لـ التعامل مع التقنيات الحديثة و إستقطاب الكفاءات الوطنية و العالمية في مجال أمن المعلومات .

4. تحديث القوانين و التشريعات الخاصة بـ جرائم أمن المعلومات لـ مواجهة التهديدات المستحدثة مع تأهيل رجال الضبط و التحقيق و القضاء و تنمية مهاراتهم و معارفهم لـ التعامل مع الجوانب المختلفة ذات العلاقة بـ جرائم المعلومات .

5. التوسع في الإستفادة من آليات و أجهزة تبادل المعلومات الخاصة بـ الجرائم الإلكترونية و تطوير برامج التعاون و التنسيق الدولي بين الدول العربية و المؤسسات الأمنية ذات العلاقة .

6. مراجعة الإتفاقيات و المعاهدات الدولية الخاصة بـ تقنية المعلومات و الإتصالات و تضمين صور الجريمة الإلكترونية و عقوبتها في بنود الإتفاقيات و المعاهدات الدولية .

7. نشر الوعي المجتمعي بـ ثقافة التقنية و أساسيات أمن المعلومات و توضيح تحديات مستقبل الأمن الوطني عبر وسائل التقنية الحديثة من خلال البرامج الإعلامية و مناهج التعليم العام و الجامعي و المناشط المختلفة .

8. وضع إستراتيجية مناسبة لـ حماية المعلومات المالية في عقود التجارة الالكترونية لـ ضمان سرية المعاملات و تحقيق الأمن الإقتصادي .

9. إستحداث برامج تدريب متقدمة لـ المتخصصين في مواجهة الإستحداثات السلبية لـ الإنترنت في مجال الإرهاب و مهددات الأمن الوطني .

10. الإستفادة من تقنية المعلومات في إستشراف العمليات الإحتيالية المحتملة في صفقات الدفع الالكتروني بـ خاصة و العمليات الأمنية بـ عامة ، و وضع التدابير المناسبة لـ مواجهتها .

11. ضرورة العمل على إيجاد نوع من التوازن بين حرية المعلومات و إستخدامها من جهة و حماية الفرد و خصوصيته من جهة أخرى لـ مواجهة جرائم التعدي على حريات الأخرين و خصوصياتهم ، و يوصي المجتمعون بـ أن تسن اللجان العاملة في رصد بث الفكر الإرهابي عن طريق وسائل الإتصال التقنية خاصة فريق الامم المتحدة لـ مراقبة الدعم التحليلي و العقوبات على القاعدة و طالبان تشريعات تجرم إستخدام تقنية الإتصال في بث الفكر الإرهابي تلزم به جميع الدول .

12. ضرورة تعاون جهاز الإستخبارات العامة مع الجامعات و المؤسسات البحثية في جمع المعلومات و تحليلها و البحث عن مصادرها لـ تحديد مؤشرات الخطر و الإستعداد لـ التعامل معها و التعاون من المتخصصين في التقنية و الإدارة و علم النفس و مكافحة الجريمة و الشريعة و القانون و غيرها من التخصصات ذات العلاقة لـ الحفاظ على مكونات بنية المعلومات التحتية و تحقيق الأمن الشامل لـ الوطن و المواطنين .

في روسيا البرمجيات الاجنبية تشكل أكثر من 90% من البرمجيات المحلية! لذا قررت الحكومة الروسية في عام 2016 بفرض قانون على القطاع الحكومي بشراء المنتجات البرمجية المحلية، ووضعت نظام تسجيل البرامج (هنا) كنوع من الدعم الحكومي. فالحكومة الروسية تهدف إلى تقليل الاعتمادية على البرمجيات المستوردة، فالإحصائيات تشير إلى أن الحكومة الروسية تنفق ملايين الدولارات على البرامج الأجنبية من بينها نظام التشغيل ويندوز وقاعدة البيانات أوراكل وكذا برنامج ساب لتخطيط موارد المؤسسات والشركات والذي يتربع عرش الإنفاق! كما أن روسيا بدأت تنظر للأمر أيضا من منظور أمن قومي قد يعرض الشركات الروسية للشلل في حال فرضت العقوبات بمنع تصدير البرمجيات.لحساسية المعلومات بهالمجال اكتفي بما ذكرت

مختصرا كلامي : نطمح للأفضل يا مسؤولينا !!

لو بزمن اخر كان سويت مثال عملي يبين لكم مستوى الحماية اللي يتغنى البعض فيها

لكن بما ان لائحة الجرائم الإلكترونية لبلدنا تمنع ذلك حتى ولو من باب الاختبار دون اخطار مباشر اكتفي بما ذكرت !

ودي تتكون لجان من مختصين يقيمون اداء الجهات والمشاريع اول بأول ويرفعون فيها العامة ولولاة امرنا

والشيء الثاني يتم إطلاق حملة توعية ضخمة للشعوب حتى لا يستغل اعدائنا جهل البعض منا

دام أنكم تسمعون عن مشاريع مستمرة مع سيسكو ومايكروسوفت اعرفوا أنا لسه متأخرين !

أتكلم هنا من تخصص ملم فيه بشكل قد لا يتخيله البعض !

فمثلا روسيا تقوم بصنع المعالج لأجهزتها الحاسوبية المستخدمة للجيش الروسي أو القطاعات الحساسة عبر شركة

https://en.wikipedia.org/wiki/MCST

http://www.mcst.ru/

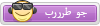

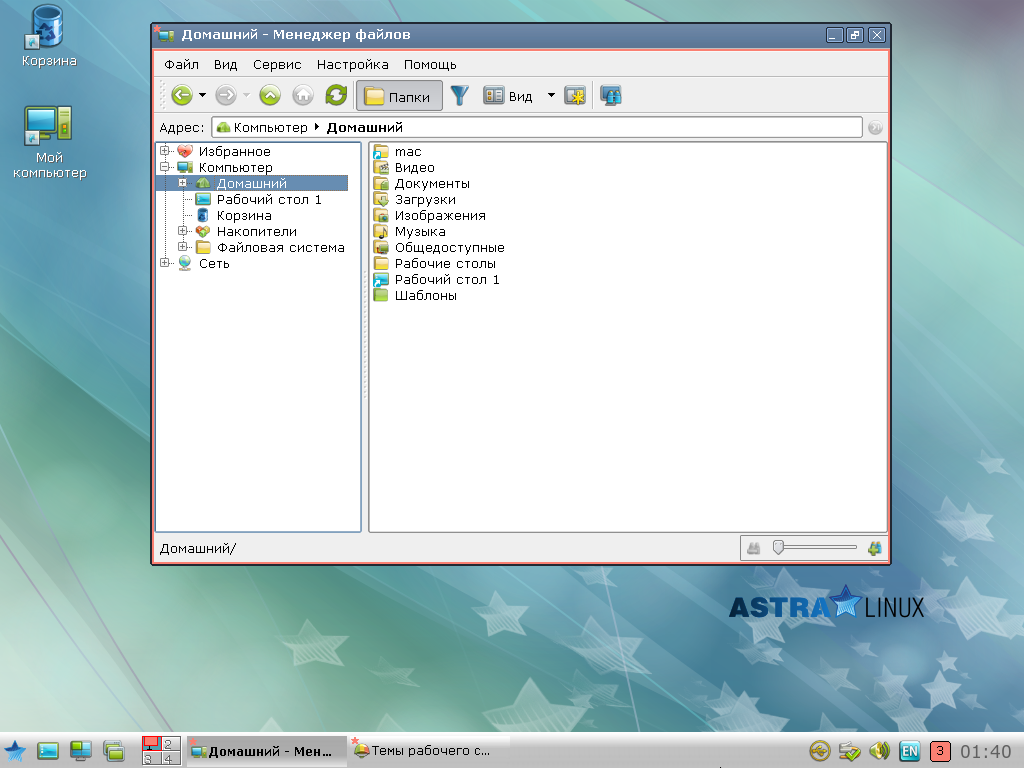

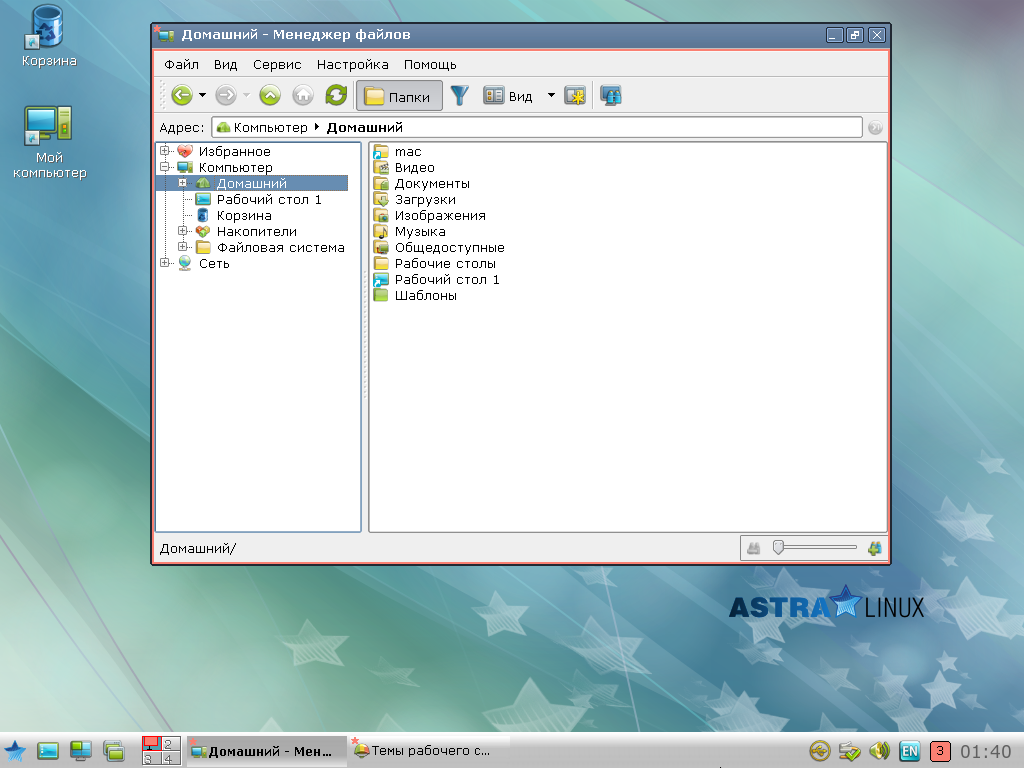

كذلك الجيش الروسي لديه نظام تشغيل خاص

https://en.wikipedia.org/wiki/Astra_Linux

كما يستخدم الجيش الروسي نظام قواعد بيانات روسي لضمان السرية!

https://en.wikipedia.org/wiki/Linter_SQL_RDBMS

كما تعتمد على شركات روسية متخصصة في أمن المعلومات مثل

https://en.wikipedia.org/wiki/Kaspersky_Lab

كما يوجد شركات متخصصة في مجال صناعة برمجيات منع فقدان البيانات فيما يعرف بـ (DLP)

https://en.wikipedia.org/wiki/Data_loss_prevention_software

ومن أشهر الشركات في هذا المجال InfoWatch

بل توسعت دائرة الأمن المعلوماتي حيث قامت روسيا بتطوير أنظمة تشغيل مطورة بشكل كامل من قبل شركات روسية ولكنها أنظمة خاصة!

مثلا: في عام 2015 قامت روسيا بتطوير نظام تشغيل يعمل على SIM cards يدعى OS USIM ITT

http://ru-sim.ru/en/about

فكما هو معلوم أجهزة الصرافة البنكية (ATM) تستخدم بشكل كبير نظام ويندوز حتى أن الشركة الروسية صنعت نظام حماية لها!

https://solutions.drweb.com/atm_shield/

كما قامت بتزويد بطاقاتها بالدوائر الإلكترونية اللازمة بمنتجات محلية لضمان الأمان!

على سبيل المثال من شركة km211

http://www.km211.com/

كما قامت روسيا بتطوير نظام تشغيل في الزمن الحقيقي (RTOS) بشكل كامل بدون الإعتماد على طرف ثالث يدعى MACS RTOS

http://astrosoft.xyz/markets/internet-of-things/macs-rtos

كما تستخدم روسيا في نظم الحماية عتاد مادي (Hardware) إلى جانب البرمجيات (Software)

https://rusbitech.ru/en/products/szi/apmdz-maksim/

https://www.aladdin-rd.ru/catalog/tsm

كما تقوم روسيا بتطوير خوارزميات روسية لتشفير البيانات لضمان معايير أمان تتوافق مع الأمن القومي للدولة!

من أشهر خوارزميات التشفير المستخدمة في روسيا هي CryptoPro

https://www.cryptopro.ru/en/node/584

وخوارزمية Singal-COM

https://www.signal-com.ru/

وغيرها من خوارزميات التشفير المطورة من قبل روسيا!

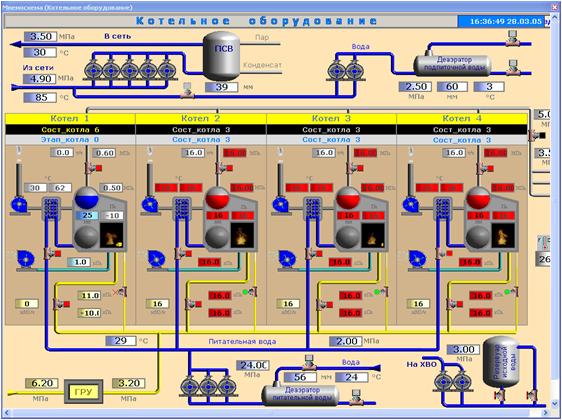

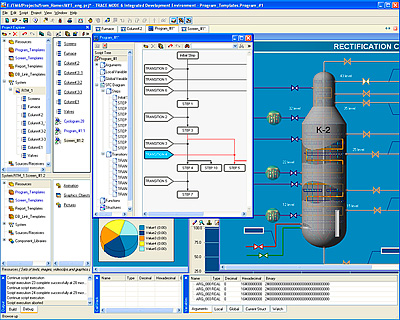

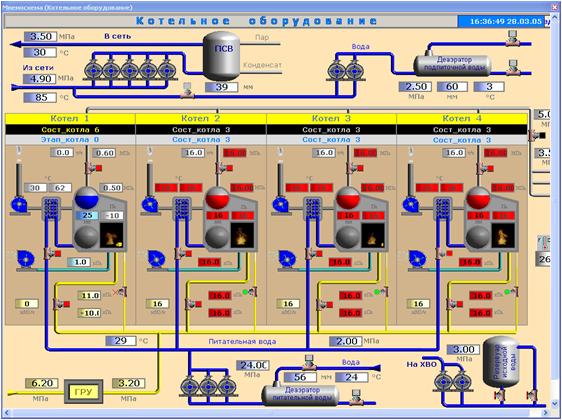

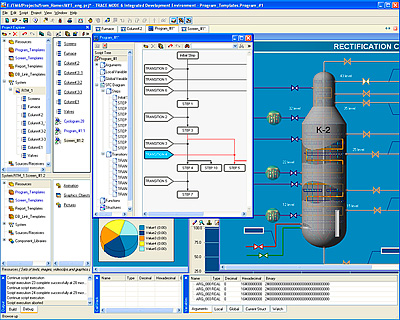

ولم تقف روسيا هنا بل لديها نوع من الاستقلالية في مجال أنظمة SCADA طبعا هذا لا ينفي استخدام روسيا لأنظمة SCADA من انتاج سيمنس او شنايدر! ولكن الجميع يذكر فايروس ستوكسنت الذي استهدف البرنامج النووي الايراني حيث يحتمل أن الفيروس هاجم أنظمة سكادا من انتاج سيمنس!

https://en.wikipedia.org/wiki/Stuxnet

هنا قائمة صغيرة لسكادا من روسيا:

1. MasterSCADA

2. Trace Mode

3. KRUG SCADA-2000

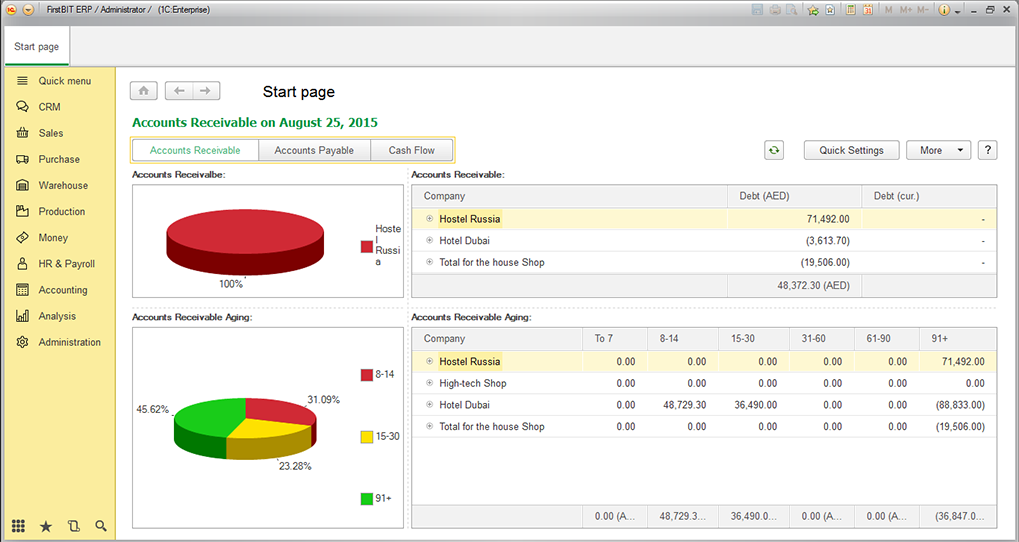

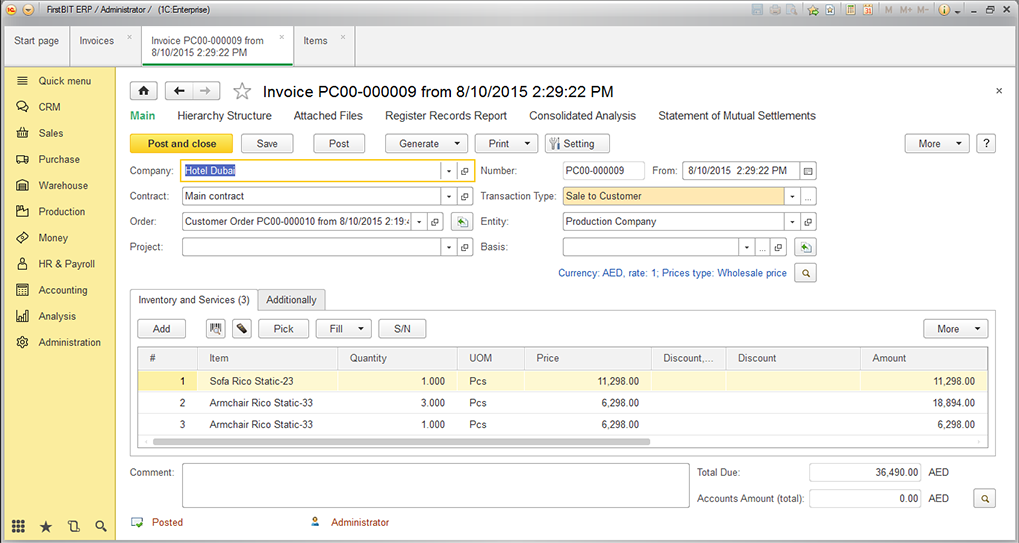

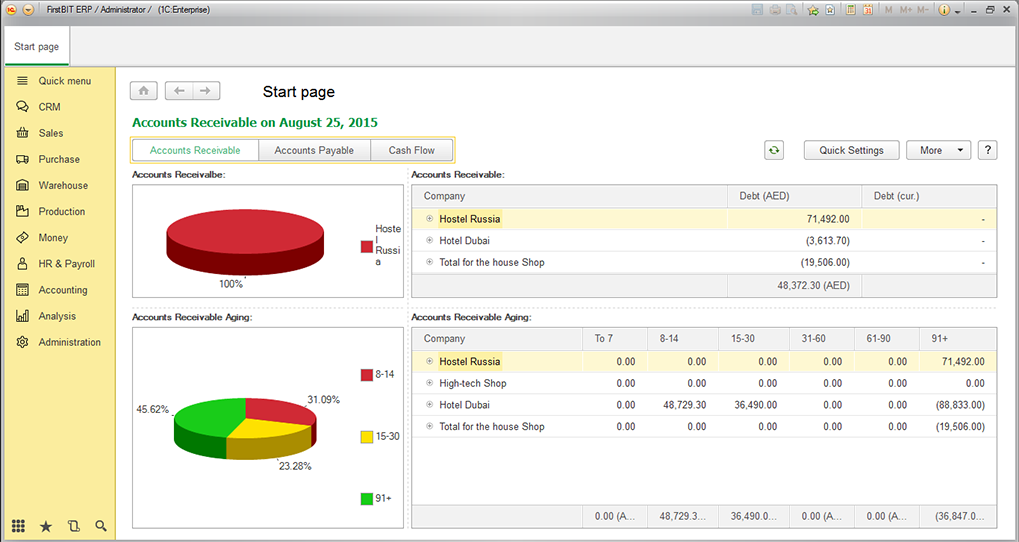

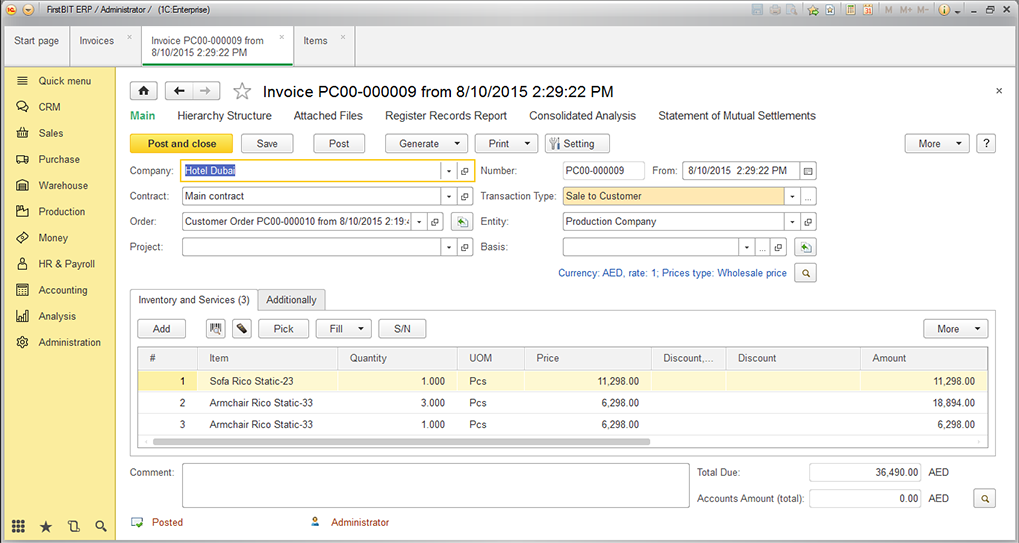

كما تستخدم البرنامج الروسي الشهير لتخطيط موارد المؤسسات والشركات يدعى 1C: Enterprise

فحسب علمي البرنامج خفيف على أجهزة الحواسيب فهو مخصص للشركات الصغيرة والمتوسطة والكبيرة، ويمكن تركيبه على أجهزة الحواسيب الشخصية أو السيرفرات!

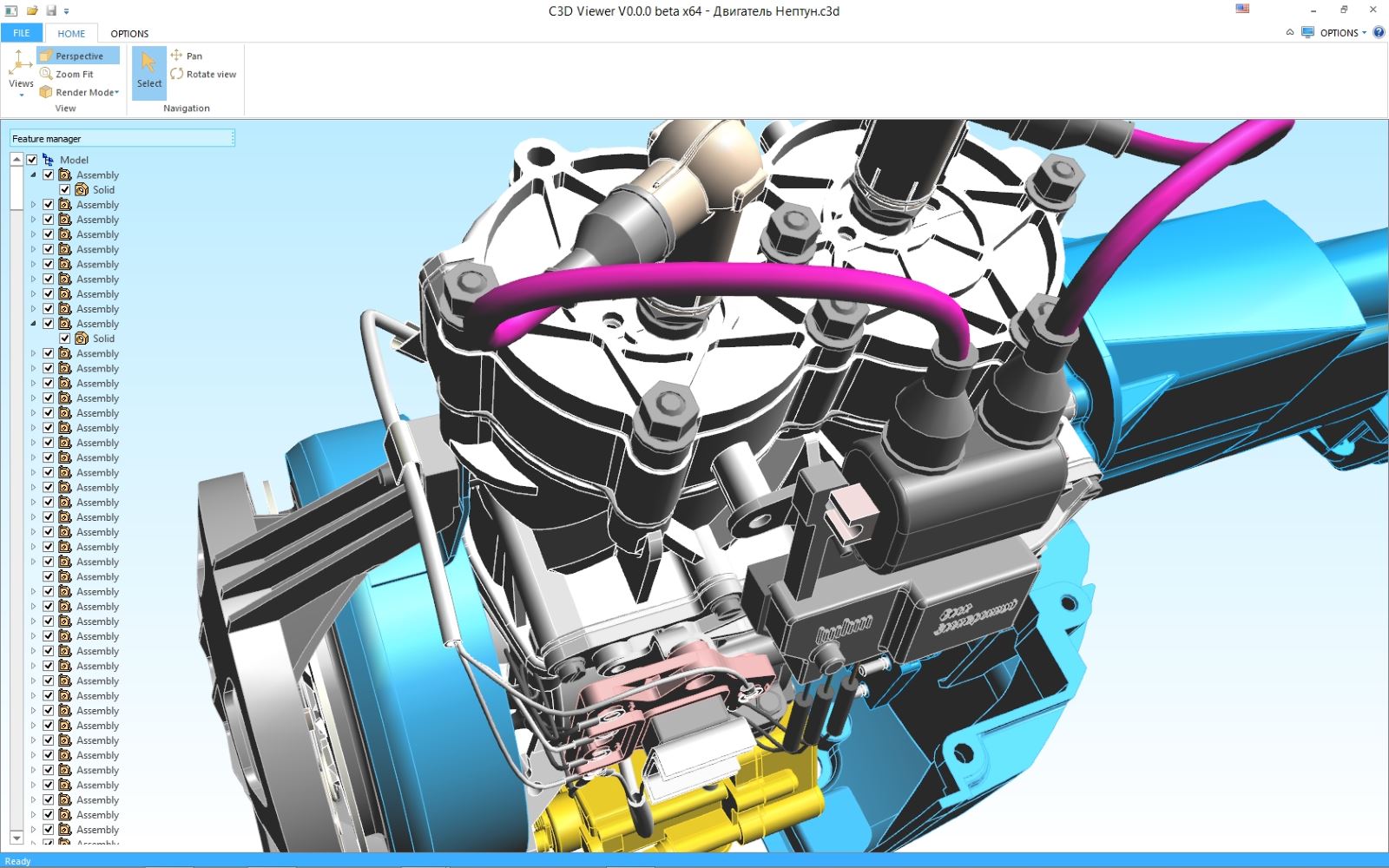

وتواصل روسيا تطوير مجال أمنها في تطوير برامج استراتيجية بديلة عن المنتجات الغربية حيث قامت مؤخرا شركة Rosatom بتطوير حزمة من البرامج تدعى LOGOS تهدف إلى إحلال منتجات الشركة العملاقة Ansys وقد حققت الشركة نجاح في هذا المجال وما زالت الشركة تقوم بدعم تطوير البرنامج، كما يتميز البرنامج بقلة تكاليفه مقارنة بالمنتج الغربي بل ويتفوق على نظيره الغربي في الاداء!

ملف يعرض مجال استخدامات البرنامج

http://dubna-oez.ru/images/data/gallery/212_8163_-CFD.pdf

موقع البرنامج

http://logos.vniief.ru/

مشكلتنا الأساسية عدم الاعتمادات على السعوديين

و ان جلب شركة تمسك أرخص أو تعاقد مع اجانب و فك عمرك

أكثر الجهات الحكومية التقنيين ياما هنود أو أردنيين أو لبنانيين أو مصريين

حججهم كثيرت للتعاقد معهم و بذات الجامعات انا مرة دخلت عمادة الخدمات الإلكترونية في احد الجامعات صدع راسي من ريحة الكاري

عندنا نموذج سعودي حكومي شمعة و وردة وسط التخبطات الحالية المركز الوطني للمعلومات و يا ليت أن كل المواقع الحكومية و الجامعات هم من يديرونها

و الان بدا خدمتهم بوابة النفاذ الوطنية

الحقيقة قيامهم بابشر و عدم اختراقه إلى الآن مع المحاولات الكثيرت جدا أمر يستحق الفخر به

و ان جلب شركة تمسك أرخص أو تعاقد مع اجانب و فك عمرك

أكثر الجهات الحكومية التقنيين ياما هنود أو أردنيين أو لبنانيين أو مصريين

حججهم كثيرت للتعاقد معهم و بذات الجامعات انا مرة دخلت عمادة الخدمات الإلكترونية في احد الجامعات صدع راسي من ريحة الكاري

عندنا نموذج سعودي حكومي شمعة و وردة وسط التخبطات الحالية المركز الوطني للمعلومات و يا ليت أن كل المواقع الحكومية و الجامعات هم من يديرونها

و الان بدا خدمتهم بوابة النفاذ الوطنية

الحقيقة قيامهم بابشر و عدم اختراقه إلى الآن مع المحاولات الكثيرت جدا أمر يستحق الفخر به

نحتاج الى مشاركات فنية ومشاركات مدعمة بالمصادر والادلة من اجل الحقيقة والمعلومة الصحيحة

بعيداً عن الكلام الإنشائي والمسترسل والإيحاءات التي يظن البعض منها ان صاحبها مدير الامن السيبراني في عالم المجهول

ايضاً يبدو ان البعض لم يطلع على الموضوع بشكل مفصل ولم يكلف نفسه بمراجعة المصادر لذالك نراهم يتكلمون عن اشياء سيجدون اجوبتها مطروحة في الموضوع نفسه

اظن ان هناك من لديه تصور مسبق وتوقف عنده ولم يواكب التطورات الحاصلة وبالتالي مشاركاته تعكس تصوره المسبق ولا تعكس ثورة التطورات !!

بعيداً عن الكلام الإنشائي والمسترسل والإيحاءات التي يظن البعض منها ان صاحبها مدير الامن السيبراني في عالم المجهول

ايضاً يبدو ان البعض لم يطلع على الموضوع بشكل مفصل ولم يكلف نفسه بمراجعة المصادر لذالك نراهم يتكلمون عن اشياء سيجدون اجوبتها مطروحة في الموضوع نفسه

اظن ان هناك من لديه تصور مسبق وتوقف عنده ولم يواكب التطورات الحاصلة وبالتالي مشاركاته تعكس تصوره المسبق ولا تعكس ثورة التطورات !!

بالعكس مشاركاتك مرحب بها اخي العزيز لكن لا اظنه من الانصاف او من الحقيقة في شيء وصف الجهود المبذولة والانجازات خلال الفترة الماضية بالبهرجة ؟!بختصر الموضوع معك مع انك بتقول مشاركاتي سلبيه الخ بس الواقع يفرض نفسه موضوع الامن السيبراني الحاصل من ثلاث سنوات بهرجه اكثر من مايحدث على ارض الواقع

فلا يحقر جهود الرجال إلا حقير ولا ينكر الواقع إلا من قد اعمى الله بصره وبصيرته وبإذن الله انك لست منهم

دائماً نوصي بتحكيم العقل عند كتابة المشاركات بعيداً عن العواطف والانتمائات السياسية وذالك حتى لا يفقد الانسان احترامه لنفسه قبل كل شيء ويخسر مصداقيته واذكر انني قد نصحتك بذالك

ولمثل هذه جاء الأمن السيبراني ولمثلها نطور قدراتنا وندرب ابنائنا ، الحرب السيبرانية هي معارك كر وفر وهجوم ودفاع تتطور وسائلها الهجومية والدفاعية بمرور الوقت اشبه بنظرية السيف والدرعهذا اختراق ايراني استمر سنتين لاكثر من ١٢٠ جهة خليجيه ولم يكتشف الا بعد حدوث خيانه داخل الفريق الايراني وتم تسريب معلومات الاختراق والمخترقين

تكسب في معارك وتخسر في معارك اخرى ويظل الموضوع نسبة وتناسب فلا يوجد دولة عصية ومحمية بشكل كامل والواقع يشهد بذالك

بل ان اعتمادك على خبر مثل هذا يسفه من كلامك فلو اخذنا هذا الخبر كدليل على ما تقول فهل الاخبار عن امريكا واوربا وروسيا والصين تضعنا معها في خانة واحدة ؟!

ايضاً الخبر ذاته يتحدث بشكل غير مفصل ويتحدث عن عدة دول خليجية وعربية وتركية وشرق اوسطية ولم يذكر مدى ضرر كل دولة بل ان تأثيره كان محدود علينا مقارنة بدول اخرى

OilRig compromised targets

Dookhtegan also published an impressive set of details about the victims of OilRig. These are mainly entities (government agencies and companies) from the Middle East: Dubai Media Inc, Etihad Airways, Abu Dhabi Airports , Emirates National Oil, Lamprell Energy Ltd., Amiri Diwan of Kuwait, Oman Administrative Court, Emirates Prime Minister Office, National Security Agency of Bahrain

بل اعتقد بنسبة كبيرة انه هو ذات الهجوم الذي حذرت منه السعودية قبل فترة واعلنت انها احبطت هجوم واسع تعرضت له عدة دول شرق اوسطية بما فيها السعودية ولم تسمي من يقف خلف الهجوم تحديداً لكن كانت طريقته اشبه بالطريقة ذاتها اعلاه

،،

السعودية تحبط هجومًا إلكترونيًا متقدمًا استهدف 5 دول بالشرق الأوسط

السعودية تحبط هجومًا إلكترونيًا متقدمًا استهدف 5 دول بالشرق الأوسط | مصر العربية

قال مسئولو أمن بالسعودية، الإثنين، إنه تم استهداف المملكة في إطار حملة تجسس إلكتروني واسعة النطاق جرى رصدها منذ شهر فبراير، شملت 5 دول في ال?

www.masralarabia.com

للتوضيح لأن البعض مازال يعيش في حقبة قديمة هناك 3 مراحل لتدريب وتأهيل الكوادر الوطنية في مجال الأمن والفضاء السيبراني

اولاً

* تدريب الكوادر داخلياً

أطلقت الهيئة الوطنية للأمن السيبراني مبادرة لتدريب 800 متخصص في مجال الأمن السيبراني خلال العام الاول

للمزيد من المعلومات ع الرابط

،،

ثانياً

* تدريب الكوادر خارجياً

قامت الهيئة الوطنية للأمن السيبراني بالتعاون مع وزارة التعليم للإبتعاث في تخصصات الامن السيبراني وشبكات الحاسب والذكاء الاصطناعي وتأتي هذه الاتفاقية بعد رصد الهيئة وجود نقص شديد في الكوادر الوطنية المؤهلة في هذا المجال. وتم تخصيص 1000 مقعد لقطاع الأمن السيبراني بواقع 200 مبتعث سنوياً لمدة خمس سنوات، قابلة للزيادة ويتيح البرنامج فرصة ابتعاث لمراحل البكالوريوس والماجستير والدكتوراه

للمزيد من المعلومات على الرابط

،،

ثالثاً

* استقطاب المواهب والبارعين

اطلقت السعودية مؤخراً برنامج نوعي لإستقطاب الكفائات المميزة في مجال الأمن السيبراني حيث يعد البرنامج مميز و قوي فعلاً ويهيء لإنشاء قوة ضاربة سلاحها قدرات الشباب السعودي في هذا المجال وقد تم قبول 100 شاب من أصل 31 ألف متقدم ، البرنامج بكل مراحله عبارة عن تحديات و برمجيات يجب إختراقها من أجل القبول المبدئي ومن أجل الحضور تم إستقطاب أسماء قوية في هذا المجال وسنشاهد دعم غير محدود للمميزين في هذا المجال واعتقد ان هذا المعسكر برأيي هو معسكر أمني إستخباراتي ولكن بصبغة مدنية متطورة

للمزيد من المعلومات ع الرابط

defense-arab.com

defense-arab.com

اولاً

* تدريب الكوادر داخلياً

أطلقت الهيئة الوطنية للأمن السيبراني مبادرة لتدريب 800 متخصص في مجال الأمن السيبراني خلال العام الاول

للمزيد من المعلومات ع الرابط

عام / هيئة الأمن السيبراني تطلق "مبادرة التدريب" تستهدف 800 متخصص في العام الأول وكالة الأنباء السعودية

وكالة الانباء السعودية

www.spa.gov.sa

،،

ثانياً

* تدريب الكوادر خارجياً

قامت الهيئة الوطنية للأمن السيبراني بالتعاون مع وزارة التعليم للإبتعاث في تخصصات الامن السيبراني وشبكات الحاسب والذكاء الاصطناعي وتأتي هذه الاتفاقية بعد رصد الهيئة وجود نقص شديد في الكوادر الوطنية المؤهلة في هذا المجال. وتم تخصيص 1000 مقعد لقطاع الأمن السيبراني بواقع 200 مبتعث سنوياً لمدة خمس سنوات، قابلة للزيادة ويتيح البرنامج فرصة ابتعاث لمراحل البكالوريوس والماجستير والدكتوراه

للمزيد من المعلومات على الرابط

،،

ثالثاً

* استقطاب المواهب والبارعين

اطلقت السعودية مؤخراً برنامج نوعي لإستقطاب الكفائات المميزة في مجال الأمن السيبراني حيث يعد البرنامج مميز و قوي فعلاً ويهيء لإنشاء قوة ضاربة سلاحها قدرات الشباب السعودي في هذا المجال وقد تم قبول 100 شاب من أصل 31 ألف متقدم ، البرنامج بكل مراحله عبارة عن تحديات و برمجيات يجب إختراقها من أجل القبول المبدئي ومن أجل الحضور تم إستقطاب أسماء قوية في هذا المجال وسنشاهد دعم غير محدود للمميزين في هذا المجال واعتقد ان هذا المعسكر برأيي هو معسكر أمني إستخباراتي ولكن بصبغة مدنية متطورة

للمزيد من المعلومات ع الرابط

#معسكر طويق السيبراني

برنامج نوعي تم إطلاقه مؤخراً لإستقطاب العقليات المميزة في مجال الأمن السيبراني،هذا البرنامج يعتبر واحد من عدة برامج بعضها تم الإعلان عنه سابقاً و أخرى سيعلن عنها لاحقاً بإذن الله. البرنامج مميز و قوي فعلاً ويهيئ لإنشاء قوة ضاربة سلاحها قدرات الشباب السعودي في هذا المجال. تم قبول 100 شاب من أصل...

defense-arab.com

defense-arab.com

هناك ايضاً برامج لتأهيل الاطفال والناشئين ترعاها الدولة للفئات العمرية ما بين 8 - 14 سنة لخلق جيل ملم بالامن والفضاء السيبرانيللتوضيح لأن البعض مازال يعيش في حقبة قديمة هناك 3 مراحل لتدريب وتأهيل الكوادر الوطنية في مجال الأمن والفضاء السيبراني

اولاً

* تدريب الكوادر داخلياً

أطلقت الهيئة الوطنية للأمن السيبراني مبادرة لتدريب 800 متخصص في مجال الأمن السيبراني خلال العام الاول

مشاهدة المرفق 169507

للمزيد من المعلومات ع الرابط

عام / هيئة الأمن السيبراني تطلق "مبادرة التدريب" تستهدف 800 متخصص في العام الأول وكالة الأنباء السعودية

وكالة الانباء السعوديةwww.spa.gov.sa

،،

ثانياً

* تدريب الكوادر خارجياً

قامت الهيئة الوطنية للأمن السيبراني بالتعاون مع وزارة التعليم للإبتعاث في تخصصات الامن السيبراني وشبكات الحاسب والذكاء الاصطناعي وتأتي هذه الاتفاقية بعد رصد الهيئة وجود نقص شديد في الكوادر الوطنية المؤهلة في هذا المجال. وتم تخصيص 1000 مقعد لقطاع الأمن السيبراني بواقع 200 مبتعث سنوياً لمدة خمس سنوات، قابلة للزيادة ويتيح البرنامج فرصة ابتعاث لمراحل البكالوريوس والماجستير والدكتوراه

مشاهدة المرفق 169508

للمزيد من المعلومات على الرابط

،،

ثالثاً

* استقطاب المواهب والبارعين

اطلقت السعودية مؤخراً برنامج نوعي لإستقطاب الكفائات المميزة في مجال الأمن السيبراني حيث يعد البرنامج مميز و قوي فعلاً ويهيء لإنشاء قوة ضاربة سلاحها قدرات الشباب السعودي في هذا المجال وقد تم قبول 100 شاب من أصل 31 ألف متقدم ، البرنامج بكل مراحله عبارة عن تحديات و برمجيات يجب إختراقها من أجل القبول المبدئي ومن أجل الحضور تم إستقطاب أسماء قوية في هذا المجال وسنشاهد دعم غير محدود للمميزين في هذا المجال واعتقد ان هذا المعسكر برأيي هو معسكر أمني إستخباراتي ولكن بصبغة مدنية متطورة

مشاهدة المرفق 169510

للمزيد من المعلومات ع الرابط

#معسكر طويق السيبراني

برنامج نوعي تم إطلاقه مؤخراً لإستقطاب العقليات المميزة في مجال الأمن السيبراني،هذا البرنامج يعتبر واحد من عدة برامج بعضها تم الإعلان عنه سابقاً و أخرى سيعلن عنها لاحقاً بإذن الله. البرنامج مميز و قوي فعلاً ويهيئ لإنشاء قوة ضاربة سلاحها قدرات الشباب السعودي في هذا المجال. تم قبول 100 شاب من أصل...defense-arab.com

للمزيد من المعلومات على الرابط

التقديم | معسكر طويق للناشئين

هذه المشاركة تلخص الكثيرعدد الجهات و الدول و المنظمات التي تستهدف السعودية إلكترونيا لا تعد ولا تحصى

ربما لا يعلم البعض ان السعودية تصنف الثالثة عالمياً من حيث الاستهداف الالكتروني على مستوى العالم اجمع !!

هذا الهجوم الذي تتعرض له السعودية بشكل جنوني لو لم تكن هناك جهود حقيقة في تطوير قطاع الامن السيبراني تحدثنا عنها بالموضوع لأصبحت السعودية مشلولة تماماً نتيجة هذه الهجمات المكثفة جداً جداً جداً !!

السعودية تحتل المركز الاول شرق اوسطياً في التصدي للهجمات الإلكترونية الموجهة من الخارج ، تأتي بعدها الامارات في المرتبة الثانية بنسبة 5 في المئة من الهجمات العالمية ، وأكثر الاستهداف يأتي من كوريا الشمالية !!

السعودية الثالثة عالمياً في التعرض للهجمات الإلكترونية

السعودية-الثالثة-عالمياً-في-التعرض-للهجمات-الإلكترونية

www.alhayat.com

www.alhayat.com

بل اعتقد بنسبة كبيرة انه هو ذات الهجوم الذي حذرت منه السعودية قبل فترة واعلنت انها احبطت هجوم واسع تعرضت له عدة دول شرق اوسطية بما فيها السعودية ولم تسمي من يقف خلف الهجوم تحديداً لكن كانت طريقته اشبه بالطريقة ذاتها اعلاه

،،

السعودية تحبط هجومًا إلكترونيًا متقدمًا استهدف 5 دول بالشرق الأوسط

ليس هذا لان الاختراق الايراني تم ولم يحبط لمده سنتين وهم يجمعون البيانات

ولم يكتشف بل سربت بيانات الاختراق وحتى بعد التسريب وكتابه الخبر عنه لم يتم التعامل مع الثغره

بالمناسبه كلامي لتوضيح ان البهرجه الاعلاميه خلال الثلاث سنوات الماضيه كلام اكثر من الفعل ولا يعني انه لايوجد جهود بخصوص الامن الالكتروني بل نحن من اقوى الدول العربيه في هذا المجال

ولكن هذه البهرجه رسمت صوره نمطيه اننا كنا غافلين ولم يكن لدينا جهود في هذا المجال وانها هي من انتشلتنا من الضعف للقوة وهذا غير صحيح واستغفال للعقول

في روسيا البرمجيات الاجنبية تشكل أكثر من 90% من البرمجيات المحلية! لذا قررت الحكومة الروسية في عام 2016 بفرض قانون على القطاع الحكومي بشراء المنتجات البرمجية المحلية، ووضعت نظام تسجيل البرامج (هنا) كنوع من الدعم الحكومي. فالحكومة الروسية تهدف إلى تقليل الاعتمادية على البرمجيات المستوردة، فالإحصائيات تشير إلى أن الحكومة الروسية تنفق ملايين الدولارات على البرامج الأجنبية من بينها نظام التشغيل ويندوز وقاعدة البيانات أوراكل وكذا برنامج ساب لتخطيط موارد المؤسسات والشركات والذي يتربع عرش الإنفاق! كما أن روسيا بدأت تنظر للأمر أيضا من منظور أمن قومي قد يعرض الشركات الروسية للشلل في حال فرضت العقوبات بمنع تصدير البرمجيات.

فمثلا روسيا تقوم بصنع المعالج لأجهزتها الحاسوبية المستخدمة للجيش الروسي أو القطاعات الحساسة عبر شركة

https://en.wikipedia.org/wiki/MCST

http://www.mcst.ru/

كذلك الجيش الروسي لديه نظام تشغيل خاص

https://en.wikipedia.org/wiki/Astra_Linux

كما يستخدم الجيش الروسي نظام قواعد بيانات روسي لضمان السرية!

https://en.wikipedia.org/wiki/Linter_SQL_RDBMS

كما تعتمد على شركات روسية متخصصة في أمن المعلومات مثل

https://en.wikipedia.org/wiki/Kaspersky_Lab

كما يوجد شركات متخصصة في مجال صناعة برمجيات منع فقدان البيانات فيما يعرف بـ (DLP)

https://en.wikipedia.org/wiki/Data_loss_prevention_software

ومن أشهر الشركات في هذا المجال InfoWatch

بل توسعت دائرة الأمن المعلوماتي حيث قامت روسيا بتطوير أنظمة تشغيل مطورة بشكل كامل من قبل شركات روسية ولكنها أنظمة خاصة!

مثلا: في عام 2015 قامت روسيا بتطوير نظام تشغيل يعمل على SIM cards يدعى OS USIM ITT

http://ru-sim.ru/en/about

فكما هو معلوم أجهزة الصرافة البنكية (ATM) تستخدم بشكل كبير نظام ويندوز حتى أن الشركة الروسية صنعت نظام حماية لها!

https://solutions.drweb.com/atm_shield/

كما قامت بتزويد بطاقاتها بالدوائر الإلكترونية اللازمة بمنتجات محلية لضمان الأمان!

على سبيل المثال من شركة km211

http://www.km211.com/

كما قامت روسيا بتطوير نظام تشغيل في الزمن الحقيقي (RTOS) بشكل كامل بدون الإعتماد على طرف ثالث يدعى MACS RTOS

http://astrosoft.xyz/markets/internet-of-things/macs-rtos

كما تستخدم روسيا في نظم الحماية عتاد مادي (Hardware) إلى جانب البرمجيات (Software)

https://rusbitech.ru/en/products/szi/apmdz-maksim/

https://www.aladdin-rd.ru/catalog/tsm

كما تقوم روسيا بتطوير خوارزميات روسية لتشفير البيانات لضمان معايير أمان تتوافق مع الأمن القومي للدولة!

من أشهر خوارزميات التشفير المستخدمة في روسيا هي CryptoPro

https://www.cryptopro.ru/en/node/584

وخوارزمية Singal-COM

https://www.signal-com.ru/

وغيرها من خوارزميات التشفير المطورة من قبل روسيا!

ولم تقف روسيا هنا بل لديها نوع من الاستقلالية في مجال أنظمة SCADA طبعا هذا لا ينفي استخدام روسيا لأنظمة SCADA من انتاج سيمنس او شنايدر! ولكن الجميع يذكر فايروس ستوكسنت الذي استهدف البرنامج النووي الايراني حيث يحتمل أن الفيروس هاجم أنظمة سكادا من انتاج سيمنس!

https://en.wikipedia.org/wiki/Stuxnet

هنا قائمة صغيرة لسكادا من روسيا:

1. MasterSCADA

2. Trace Mode

3. KRUG SCADA-2000

كما تستخدم البرنامج الروسي الشهير لتخطيط موارد المؤسسات والشركات يدعى 1C: Enterprise

فحسب علمي البرنامج خفيف على أجهزة الحواسيب فهو مخصص للشركات الصغيرة والمتوسطة والكبيرة، ويمكن تركيبه على أجهزة الحواسيب الشخصية أو السيرفرات!

وتواصل روسيا تطوير مجال أمنها في تطوير برامج استراتيجية بديلة عن المنتجات الغربية حيث قامت مؤخرا شركة Rosatom بتطوير حزمة من البرامج تدعى LOGOS تهدف إلى إحلال منتجات الشركة العملاقة Ansys وقد حققت الشركة نجاح في هذا المجال وما زالت الشركة تقوم بدعم تطوير البرنامج، كما يتميز البرنامج بقلة تكاليفه مقارنة بالمنتج الغربي بل ويتفوق على نظيره الغربي في الاداء!

ملف يعرض مجال استخدامات البرنامج

http://dubna-oez.ru/images/data/gallery/212_8163_-CFD.pdf

موقع البرنامج

http://logos.vniief.ru/

اول خطوات الامن الالكتروني برمجه توزيعه لينكس خاصه وهذا ما نحتاجه

?النظم العربية المتطورة (نسيج)

اول مره احذف مشاركة في نقاش دخلته

ياخي ليه ما تشارك بدون تهجم ورمي التهم والتخوين وكانك السعودي الوطني الوحيد هنا ؟

ياخي ليه ما تشارك بدون تهجم ورمي التهم والتخوين وكانك السعودي الوطني الوحيد هنا ؟

اول خطوات الامن الالكتروني برمجه توزيعه لينكس خاصه وهذا ما نحتاجه

قبل كل شي لابد من الإستثمار في الكوادر الوطنية ..

تقريباً ستاندر خبير أمن معلومات/أمن سيبراني يستهلك ١٥ سنة

ما بين دراسة و ممارسة ، هذا بدون الأخذ في الإعتبار تطور المجال .

لذلك ، أكثر ما نحتاجه حالياً ثانوية سيبرانية مثل أول ثانوية تجارية و صناعية ،

ثلاث سنوات من التأسيس المكثّف في هذا المجال مع اللغة تختصر الكثير ،

بدل من هدر الوقت و العمر في تشتيت طاقته على الثانوية العامة ..

يدخل الطالب الكلية بدون سنة تحضيرية و مستند على أساس صلب من المعرفة ،

خمس سنوات جامعية و عندك مستوى محترف في عمر ٢٣ سنة

تقريباً ستاندر خبير أمن معلومات/أمن سيبراني يستهلك ١٥ سنة

ما بين دراسة و ممارسة ، هذا بدون الأخذ في الإعتبار تطور المجال .

لذلك ، أكثر ما نحتاجه حالياً ثانوية سيبرانية مثل أول ثانوية تجارية و صناعية ،

ثلاث سنوات من التأسيس المكثّف في هذا المجال مع اللغة تختصر الكثير ،

بدل من هدر الوقت و العمر في تشتيت طاقته على الثانوية العامة ..

يدخل الطالب الكلية بدون سنة تحضيرية و مستند على أساس صلب من المعرفة ،

خمس سنوات جامعية و عندك مستوى محترف في عمر ٢٣ سنة

اولاً غير صحيح لم نكن من اقوى الدول العربية في هذا المجال قبل عام 2016 بل لم يكن لدينا جهة معنية بالامن السيبرانيبالمناسبه كلامي لتوضيح ان البهرجه الاعلاميه خلال الثلاث سنوات الماضيه كلام اكثر من الفعل ولا يعني انه لايوجد جهود بخصوص الامن الالكتروني بل نحن من اقوى الدول العربيه في هذا المجال

ولكن هذه البهرجه رسمت صوره نمطيه اننا كنا غافلين ولم يكن لدينا جهود في هذا المجال وانها هي من انتشلتنا من الضعف للقوة وهذا غير صحيح واستغفال للعقول

ثانياً انت تكرر من كلمة بهرجة ولم تقدم معلومة يستفيد منها المتابع ولم توضح الجهود المبذولة وتتجاهلها !!

ثالثاً انكارك للجهود الحاصلة خلال 3 سنوات يضع علامة استفهام وتعجب حول الدوافع الحقيقية لهذا الإنكار !!

،،

تعال نستعرض البهرجة ع قولتك

* لم تكن هناك اي جهة سعودية اختصاصها الامن السيبراني قبل 2017 ولم يكن هناك مركز للأمن الإلكتروني

* لم تكن هناك برامج تدريبية مكثفة ولم يكن هناك برنامج ابتعاث خاص بقطاع الامن السيبراني قبل عام 2018

* كنا نعاني من تدريب وتأهيل الكوادر الوطنية وتوظيفهم قبل عام 2016 ولم يكن هناك اي برامج جادة من اجل ذالك

* لم يكن هناك استقطاب للمواهب والعقليات المميزة والبارعين في مجال الامن السيبراني والذكاء الاصطناعي قبل عام 2016

* لم تكن هناك توعية وجهود مشتركة وضوابط وتعليمات رسمية وورش عمل وبرامج فنية قبل 2016

* لم تكن تولي الدولة قبل عام 2016 اهتماماً كبيراً لقطاع الامن السيبراني كما هو حاصل الآن

* لم تشهد السعودية اي ثورة تطويرية في هذا المجال وتكثيف للعمل قبل عام 2016 مثل ماهو حاصل الآن

* تم تصنيف السعودية على المؤشر العالمي للأمن السيبراني عام 2016 في المركز 46 من بين 175 دولة عالمياً

* تم تصنيف السعودية على المؤشر العالمي للأمن السيبراني عام 2018 في المركز 13 والاولى عربياً

* لم تكن هناك دوريات واولمبيات في مجال الذكاء الاصطناعي وجوائز ومحفزات واهتمام بهذه الفئة واستقطابها

لم اكن اعلم ان انشاء جهات رسمية معنية بالامن السيبراني واعداد الكوادر الوطنية وتعزيز حماية المنشآت الحيوية والحساسة للدولة وامنها الوطني والقطاعات بالغة الاهمية وتقليل المخاطر السيبرانية على الاصول المعلوماتية والتقنية من التهديدات الداخلية والخارجية وإحياء قطاع كامل مجرد بهرجة !!

المواضيع المشابهة

- الردود

- 0

- المشاهدات

- 1K

- الردود

- 3

- المشاهدات

- 1K

- الردود

- 2

- المشاهدات

- 951

- الردود

- 1

- المشاهدات

- 1K