أنظمة المراقبة والتجسس (الجزء الأول)

الأمن التقني

المجد - خاص

من وضع برامج تجسس على حواسيب الضحايا، إلى التصنت على الاتصالات ومتابعتها وأرشفتها، ومراقبة الهواتف النقالة. تقوم العديد من شركات التكنولوجيا بتطوير تقنيات تساعد الحكومات في قمع مواطنيها أو التجسس على مواطني دول أخرى. في تحقيق صحفي نادر وعبر الاطلاع على أكثر من 200 منشور دعائي لشركات متخصص في أنظمة التجسس والمراقبة، قامت صحيفة وال ستريت جورنال بنشر تقرير مثير حول تقنيات التجسس والمراقبة التي تستخدمها الحكومات في مراقبة مواطنيها وعالمنا العربي يأتي كالعادة في صلب مثل هذه التقنيات التي أيضا يستخدمها الاحتلال الصهيوني للإيقاع بالمقاومة وكشف تحركاتها ومخططاتها.

الصحيفة اتبعت تقريرها بفهرس كامل تمّ تجميعه من المنشورات الدعائية للشركات المصممة لهذه التقنية.في هذه الجزء سنتناول جزءاً من هذه التقنيات على أن نعود إن شاء الله في أجزاء أخرى لنتناول الأجزاء الأخرى من التقنيات.

تمّ تقسيم التقنيات وفق استخداماتها إلى خمسة أقسام وهي القرصنة، الاعتراض، التحليل، المسح، والمجهولية. وفي ما يلي تفصيلها:

أولا: القرصنة

العديد من الشركات توفر أدوات تستخدم في العادة من القراصنة أصحاب القبعات السوداء (القراصنة الذين يقوم بأعمال القرصنة للأغراض التخريبيّة أو سرقة معلومات الضحايا وبيعها في السوق السوداء). في الصورة أعلاه منتج لشركة تدعى HackingTeam يستطيع مراقبة مئات آلاف الأهداف حسب ما تدعي الشركة.

شركة أخرى تدعى VUPEN تقوم باستغلال ثغرات في أنظمة التشغيل بالإضافة إلى البرامج (مثل أوراكل) من أجل زرع برامج أجهزة الضحايا، ولكن الشركة تدعي أنها لديها قيود أمنية على مناطق بيع المنتج. منتج هذه الشركة لا يختلف عن أداة مثل الثقب الأسود والتي يقوم بتطويرها قراصنة القبعات السوداء.

شركة أخرى تدعى FinFisher تطرح منتجات متعددة ضد أنظمة مختلفة. المثير في منتجات هذه الشركة أنّها تقوم بتزوير تحديثات منتجات أدوبي كفلاش مثلاً أو iTunes من أبل (هذا له قصة أخرى حيث ان الثغرة المستخدمة أعلن عنها من 3 اعوام ولم تقم أبل بترقيعها إلّا قبل فترة قريبة.

شركة FinFisher ظهر اسمها أثناء الثورة المصرية حيث قامت بعروض لجهاز أمن الدولة المصري حول أنظمة تجسس على المواطنين المصريين.

وثائق شركة FinFisher تقول أن منتجات الشركة تستطيع إصابة الحواسيب عبر تزوير مواقع انترنت، أو تزيف تحديثات لأنظمة مشهورة، ثم تقوم أنظمة المراقبة التي تطورها الشركة في متابعة كل ما يقوم به المستخدم على الانترنت. هذا يشمل البريد الالكتروني وعادات التصفح وحتى الوثائق التي يجري إرسالها.

وثائق الشركة تظهر أن باستطاعة أنظمتها اختراق نظم تشغيل مايكروسوفت وأبل. متحدث باسم أبل ذكر لصحيفة وال ستريت أن شركته تبحث باستمرار عن حلول لأي مشاكل قد تؤدي الى اختراق أنظمتها (والدليل استغراقهم 3 سنوات لإغلاق ثغرة)، في حين رفضت شركة مايكروسوفت التعليق.

ثانيا: الاعتراض

شركات المراقبة قامت بتطوير أنظمة للتعامل مع الكم الهائل للبيانات. أجهزة الاعتراض التي قامت هذه الشركات بتطويرها تستطيع اعتراض كافة البيانات التي تسير في شبكة مزود الخدمة وحتى مزودي الخدمة العمالقة ومن ثم تمرير هذه البيانات من خلال معدات تقوم بفحص حزم البيانات، وتحديد محتواها، ومن ثم اتخاذ قرار بعمل نسخة منها يتم إرسالها إلى الأجهزة الأمنية.

مراقب الهواتف النقالة

صورة(1)

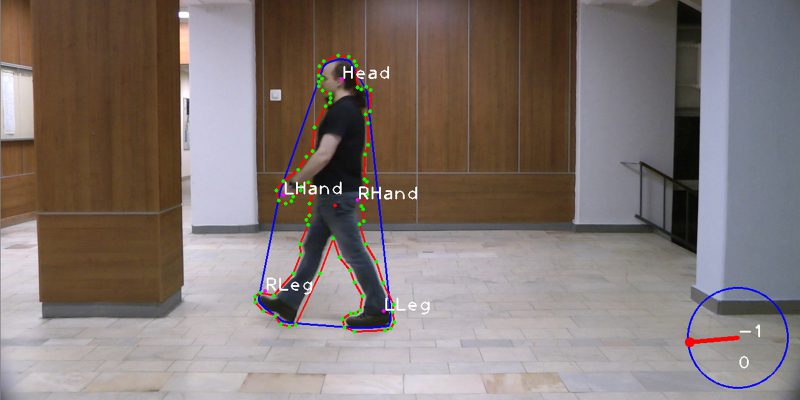

أجهزة الهاتف النقال تأتي دائماً في صلب معدات الاعتراض والمراقبة،فتحديد المواقع عبر أجهزة الهاتف النقال تعتبر جزءاً أساسياً من أدوات القوى الأمنية. هذه الأنظمة تعتمد في الغالب على ما يعرف بالتثليث لتحديد موقع الهاتف. في التثليث يتم اختبار قوّة الإشارة بين الهاتف والبرج الهوائي ومن خلال عمليات حسابية يتم تحديد مكان الهاتف بدقة.

الأبراج وعملية التثليث ليستا الوسيلتان الوحيدتان في تحديد موقع الهاتف فهناك أدوات يمكن حملها باليد وتقوم بعملية الكشف وحدها دون الاستعانة بالأبراج.

صورة(2)

أجهزة للكشف عن مواقع الهواتف النقالة

رجل المنتصف

رجل المنتصف هو أحد اسم لأحد الهجمات الحاسوبية والذي يقوم فيه المهاجم بوضع نفسه بين الضحية والهدف (في الأغلب الخادم الذي يقوم الضحية بالاتصال به). من خلال هذا الهجوم يستطيع المهاجم اعتراض الاتصال والتصنت عليه أو حتى تغيره عبر تعديل البيانات التي يتمّ إرسالها بين الضحية والخادم، وهو ما يجعل إمكانية زرع ملفات ضارة أمرا ممكناً حيث يتمّ حقن الاتصال بمثل هذه البيانات، أو تزوير الصفحة التي يحاول الضحية الوصول إليها بصفحة أخرى ملغومة.

التعديل الأخير: