كشفت دراسة جديدة أن إشارات القناة الجانبية ومسامير الصواعق الناتجة عن العواصف البعيدة يمكن أن تساعد في يوم ما على منع المتسللين من تخريب المحطات الفرعية للطاقة الكهربائية وغيرها من البنى التحتية الحيوية.

يمكن لموظفي الأمن تحليل الإشارات الكهرومغناطيسية التي تنبعث منها مكونات المحطات الفرعية باستخدام نظام مراقبة مستقل لمعرفة ما إذا كان المتسللون يعبثون بالمفاتيح والمحولات باستخدام المعدات عن بُعد.

تقوم إشارات البرق الخلفية من آلاف الأميال بمصادقة تلك الإشارات ، مما يمنع الجهات الفاعلة الضارة من ضخ معلومات المراقبة الزائفة في النظام.

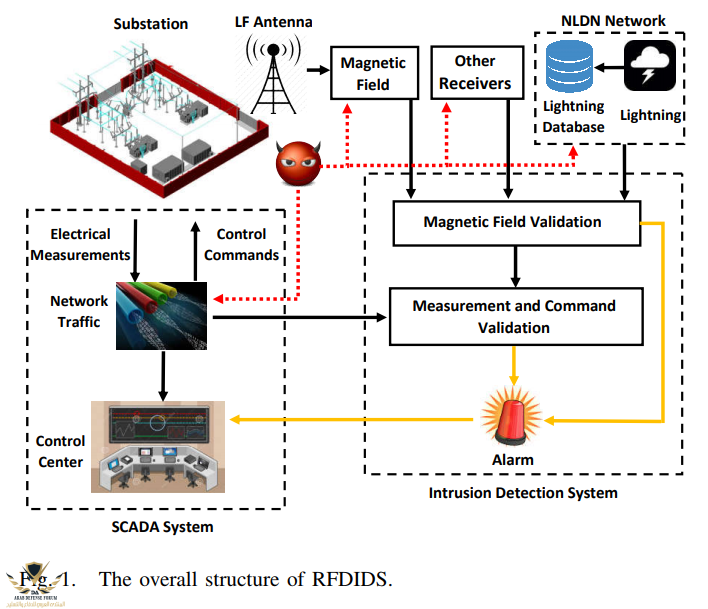

لقد اختبر الباحثون الفكرة في المحطات الفرعية مع اثنين من المرافق الكهربائية المختلفة ، مع النمذجة والمحاكاة واسعة النطاق. وصفوا هذه التقنية ، والمعروفة باسم نظام الكشف عن الاختراق الموزع القائم على التردد اللاسلكي (RFDIDS) ، في ندوة 2019 لأمن الشبكات والنظام الموزع في سان دييغو.

يقول رحيم بيه ، الأستاذ في كلية الهندسة الكهربائية وهندسة الحاسبات في معهد جورجيا للتكنولوجيا ومؤسس شركة Fortiphyd Logic ، Inc.: "يجب أن نكون قادرين على الكشف عن بعد عن أي هجوم يعدل المجال المغناطيسي حول مكونات المحطات الفرعية". استخدام ظاهرة مادية لتحديد ما إذا كان هناك إجراء معين في محطة فرعية قد حدث أم لا. "

هجوم 2015

فتح قواطع المحطات الفرعية للتسبب في انقطاع التيار الكهربائي هو أحد هجمات شبكة الطاقة المحتملة. في ديسمبر 2015 ، استخدم المهاجمون هذه التقنية لإيقاف تشغيل الطاقة إلى 230،000 شخص في أوكرانيا. فتح المهاجمون قواطع في 30 محطة فرعية واخترقوا أنظمة المراقبة لإقناع مشغلي شبكات الطاقة بأن الشبكة كانت تعمل بشكل طبيعي. إيقاف ذلك ، هاجموا أيضًا مراكز الاتصال لمنع العملاء من إخبار المشغلين بما كان يحدث.

يقول بييه: "من الصعب تأمين شبكة الطاقة الكهربائية لأنها ضخمة للغاية". "يوفر اتصالاً كهربائياً من محطة توليد كهرباء إلى الأجهزة في منزلك. بسبب هذا الاتصال الكهربائي ، هناك العديد من الأماكن التي يحتمل أن يقوم فيها أحد المتسللين بإدخال هجوم. لهذا السبب نحتاج إلى طريقة مستقلة لمعرفة ما يحدث على أنظمة الشبكات. "

يستخدم النهج المستقل هوائيًا يقع في محطة فرعية أو بالقرب منها لاكتشاف التواقيع الفريدة للترددات الراديوية "القناة الجانبية" التي ينتجها الجهاز. تعمل المراقبة بشكل مستقل عن الأنظمة المستخدمة الآن لمراقبة الشبكة والتحكم فيها.

يقول بييه: "بدون الوثوق بأي شيء على الشبكة ، يمكننا استخدام مستقبل RF لتحديد ما إذا كان الدافع قد حدث في شكل عملية" مفتوحة "". "يعمل النظام في 60 هرتز ، وهناك عدد قليل من الأنظمة الأخرى التي تعمل هناك ، حتى نتمكن من التأكد مما نراقبه."

أصداء البرق

ومع ذلك ، قد يكون المتسللون قادرين على معرفة كيفية إدراج إشارات وهمية لإخفاء هجماتهم. هذا هو المكان الذي تأتي فيه انبعاثات البرق المعروفة باسم "الأمان".

يقول موريس كوهين ، أستاذ مشارك في الكهرباء والحاسوب: "عندما يضرب وميض البرق على الأرض ، فإنه يشكّل مسارًا كهربائيًا طوله ميلًا ، ويحتمل أن يحمل مئات الآلاف من الأمبيرات ، مما ينتج عنه قوي تشع الطاقة". . ينشئ كل فلاش إشارات في نطاق التردد المنخفض للغاية (VLF)

يقول كوهين: "يمكن للإشارات الصادرة عن الصواعق أن تتعرج ذهابًا وإيابًا وتجعلها في جميع أنحاء العالم. "البرق من أمريكا الجنوبية ، على سبيل المثال ، يمكن اكتشافه بسهولة في أتلانتا. لقد رأينا صدى البرق عدة مرات في جميع أنحاء العالم. "

سيتمكن موظفو الأمن الذين يقومون بمراقبة المحطات الفرعية عن بُعد من المقارنة بين البرق الموجود خلف إشارات المحطات الفرعية بتردد 60 هرتز وبين بيانات البرق من مصادر أخرى ، مثل إحدى المحطات الفرعية الأخرى التي يبلغ عددها 70،000 أو نحو ذلك في الولايات المتحدة أو قاعدة بيانات البرق العالمية. من شأنه أن مصادقة المعلومات. ونظرًا لأن البرق يحدث أكثر من ثلاثة ملايين مرة يوميًا في المتوسط ، فهناك الكثير من الفرص للمصادقة.

"حتى لو تمكنت من تجميع بيانات مستقبِل الترددات اللاسلكية رقمياً ، فإن توليد شيء واقعي سيكون أمرًا صعبًا لأن شكل النبض من البرق الذي تكتشفه أجهزة الاستقبال لدينا يختلف حسب وظيفة المسافة من البرق ، ووقت النهار ، وخط العرض ، و أكثر ، "يقول كوهين. "سيستغرق الأمر كثيرًا من حساب الوقت الحقيقي ومعرفة الفيزياء المعقدة لتجميع إشارات البرق".

شبكة الطاقة الحرجة

من خلال العمل مع اثنين من المرافق الكهربائية المختلفة ، قام الباحثون بتحليل إشارات التردد اللاسلكي الناتجة عند إيقاف تشغيل القواطع من أجل صيانة المحطات الفرعية. كما استخدموا المحاكاة الحاسوبية لدراسة هجوم محتمل على الأنظمة.

يقول كوهين: "الإشارة من الجهد القوى مميزة للغاية - فهي قصيرة ، حوالي ميلي ثانية واحدة ، وتغطي مجموعة كبيرة من الترددات". "العملية الأخرى الوحيدة على الأرض المعروفة بتوليد شيء مماثل هي الانفجار النووي. تختلف الانبعاثات من شبكة الطاقة اختلافًا كبيرًا ولا يبدو أي منها بمثابة نبض من الصواعق ، لذلك فمن السهل بما فيه الكفاية فصل الإشارات. "

قدم الباحثون براءة اختراع مؤقتة على RFDIDS ، ويأملون في زيادة صقل استراتيجية الأمن ، والتي هي مستقلة عن الشركة المصنعة للمعدات. يعتقد Beyah أن تطبيقات المراقبة عن بُعد لأجهزة أخرى تصدر عن الترددات اللاسلكية يمكن أن تتجاوز صناعة الطاقة من أجل المراقبة عن بُعد لأجهزة أخرى تصدر عن الترددات اللاسلكية. يمكن للنظام أن يخبر مشغلي الترانزيت إذا كان هناك قطار ، على سبيل المثال.

"شبكة الكهرباء هي أهم جزء من البنية التحتية لدينا" ، يقول بيه. "لا شيء آخر مهم إذا لم يكن لديك طاقة كهربائية."

يمكن لموظفي الأمن تحليل الإشارات الكهرومغناطيسية التي تنبعث منها مكونات المحطات الفرعية باستخدام نظام مراقبة مستقل لمعرفة ما إذا كان المتسللون يعبثون بالمفاتيح والمحولات باستخدام المعدات عن بُعد.

تقوم إشارات البرق الخلفية من آلاف الأميال بمصادقة تلك الإشارات ، مما يمنع الجهات الفاعلة الضارة من ضخ معلومات المراقبة الزائفة في النظام.

لقد اختبر الباحثون الفكرة في المحطات الفرعية مع اثنين من المرافق الكهربائية المختلفة ، مع النمذجة والمحاكاة واسعة النطاق. وصفوا هذه التقنية ، والمعروفة باسم نظام الكشف عن الاختراق الموزع القائم على التردد اللاسلكي (RFDIDS) ، في ندوة 2019 لأمن الشبكات والنظام الموزع في سان دييغو.

يقول رحيم بيه ، الأستاذ في كلية الهندسة الكهربائية وهندسة الحاسبات في معهد جورجيا للتكنولوجيا ومؤسس شركة Fortiphyd Logic ، Inc.: "يجب أن نكون قادرين على الكشف عن بعد عن أي هجوم يعدل المجال المغناطيسي حول مكونات المحطات الفرعية". استخدام ظاهرة مادية لتحديد ما إذا كان هناك إجراء معين في محطة فرعية قد حدث أم لا. "

هجوم 2015

فتح قواطع المحطات الفرعية للتسبب في انقطاع التيار الكهربائي هو أحد هجمات شبكة الطاقة المحتملة. في ديسمبر 2015 ، استخدم المهاجمون هذه التقنية لإيقاف تشغيل الطاقة إلى 230،000 شخص في أوكرانيا. فتح المهاجمون قواطع في 30 محطة فرعية واخترقوا أنظمة المراقبة لإقناع مشغلي شبكات الطاقة بأن الشبكة كانت تعمل بشكل طبيعي. إيقاف ذلك ، هاجموا أيضًا مراكز الاتصال لمنع العملاء من إخبار المشغلين بما كان يحدث.

يقول بييه: "من الصعب تأمين شبكة الطاقة الكهربائية لأنها ضخمة للغاية". "يوفر اتصالاً كهربائياً من محطة توليد كهرباء إلى الأجهزة في منزلك. بسبب هذا الاتصال الكهربائي ، هناك العديد من الأماكن التي يحتمل أن يقوم فيها أحد المتسللين بإدخال هجوم. لهذا السبب نحتاج إلى طريقة مستقلة لمعرفة ما يحدث على أنظمة الشبكات. "

يستخدم النهج المستقل هوائيًا يقع في محطة فرعية أو بالقرب منها لاكتشاف التواقيع الفريدة للترددات الراديوية "القناة الجانبية" التي ينتجها الجهاز. تعمل المراقبة بشكل مستقل عن الأنظمة المستخدمة الآن لمراقبة الشبكة والتحكم فيها.

يقول بييه: "بدون الوثوق بأي شيء على الشبكة ، يمكننا استخدام مستقبل RF لتحديد ما إذا كان الدافع قد حدث في شكل عملية" مفتوحة "". "يعمل النظام في 60 هرتز ، وهناك عدد قليل من الأنظمة الأخرى التي تعمل هناك ، حتى نتمكن من التأكد مما نراقبه."

أصداء البرق

ومع ذلك ، قد يكون المتسللون قادرين على معرفة كيفية إدراج إشارات وهمية لإخفاء هجماتهم. هذا هو المكان الذي تأتي فيه انبعاثات البرق المعروفة باسم "الأمان".

يقول موريس كوهين ، أستاذ مشارك في الكهرباء والحاسوب: "عندما يضرب وميض البرق على الأرض ، فإنه يشكّل مسارًا كهربائيًا طوله ميلًا ، ويحتمل أن يحمل مئات الآلاف من الأمبيرات ، مما ينتج عنه قوي تشع الطاقة". . ينشئ كل فلاش إشارات في نطاق التردد المنخفض للغاية (VLF)

يقول كوهين: "يمكن للإشارات الصادرة عن الصواعق أن تتعرج ذهابًا وإيابًا وتجعلها في جميع أنحاء العالم. "البرق من أمريكا الجنوبية ، على سبيل المثال ، يمكن اكتشافه بسهولة في أتلانتا. لقد رأينا صدى البرق عدة مرات في جميع أنحاء العالم. "

سيتمكن موظفو الأمن الذين يقومون بمراقبة المحطات الفرعية عن بُعد من المقارنة بين البرق الموجود خلف إشارات المحطات الفرعية بتردد 60 هرتز وبين بيانات البرق من مصادر أخرى ، مثل إحدى المحطات الفرعية الأخرى التي يبلغ عددها 70،000 أو نحو ذلك في الولايات المتحدة أو قاعدة بيانات البرق العالمية. من شأنه أن مصادقة المعلومات. ونظرًا لأن البرق يحدث أكثر من ثلاثة ملايين مرة يوميًا في المتوسط ، فهناك الكثير من الفرص للمصادقة.

"حتى لو تمكنت من تجميع بيانات مستقبِل الترددات اللاسلكية رقمياً ، فإن توليد شيء واقعي سيكون أمرًا صعبًا لأن شكل النبض من البرق الذي تكتشفه أجهزة الاستقبال لدينا يختلف حسب وظيفة المسافة من البرق ، ووقت النهار ، وخط العرض ، و أكثر ، "يقول كوهين. "سيستغرق الأمر كثيرًا من حساب الوقت الحقيقي ومعرفة الفيزياء المعقدة لتجميع إشارات البرق".

شبكة الطاقة الحرجة

من خلال العمل مع اثنين من المرافق الكهربائية المختلفة ، قام الباحثون بتحليل إشارات التردد اللاسلكي الناتجة عند إيقاف تشغيل القواطع من أجل صيانة المحطات الفرعية. كما استخدموا المحاكاة الحاسوبية لدراسة هجوم محتمل على الأنظمة.

يقول كوهين: "الإشارة من الجهد القوى مميزة للغاية - فهي قصيرة ، حوالي ميلي ثانية واحدة ، وتغطي مجموعة كبيرة من الترددات". "العملية الأخرى الوحيدة على الأرض المعروفة بتوليد شيء مماثل هي الانفجار النووي. تختلف الانبعاثات من شبكة الطاقة اختلافًا كبيرًا ولا يبدو أي منها بمثابة نبض من الصواعق ، لذلك فمن السهل بما فيه الكفاية فصل الإشارات. "

قدم الباحثون براءة اختراع مؤقتة على RFDIDS ، ويأملون في زيادة صقل استراتيجية الأمن ، والتي هي مستقلة عن الشركة المصنعة للمعدات. يعتقد Beyah أن تطبيقات المراقبة عن بُعد لأجهزة أخرى تصدر عن الترددات اللاسلكية يمكن أن تتجاوز صناعة الطاقة من أجل المراقبة عن بُعد لأجهزة أخرى تصدر عن الترددات اللاسلكية. يمكن للنظام أن يخبر مشغلي الترانزيت إذا كان هناك قطار ، على سبيل المثال.

"شبكة الكهرباء هي أهم جزء من البنية التحتية لدينا" ، يقول بيه. "لا شيء آخر مهم إذا لم يكن لديك طاقة كهربائية."