الحلقة الاولى

المقدمة :

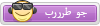

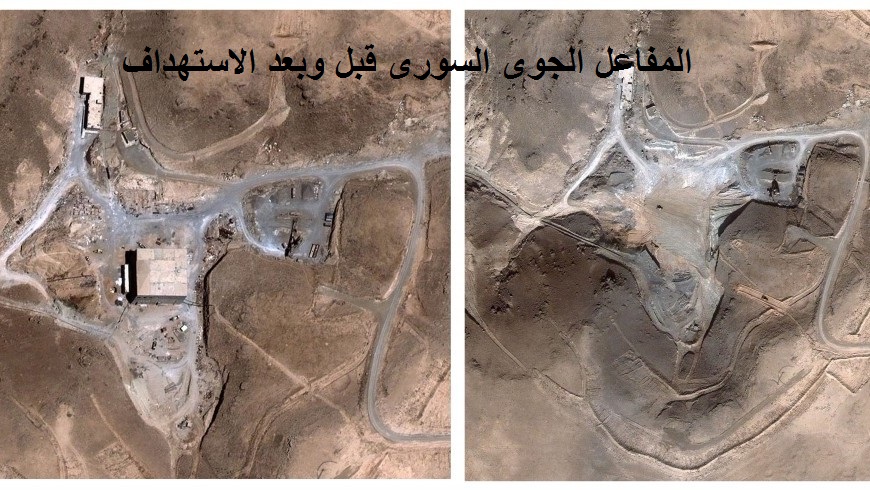

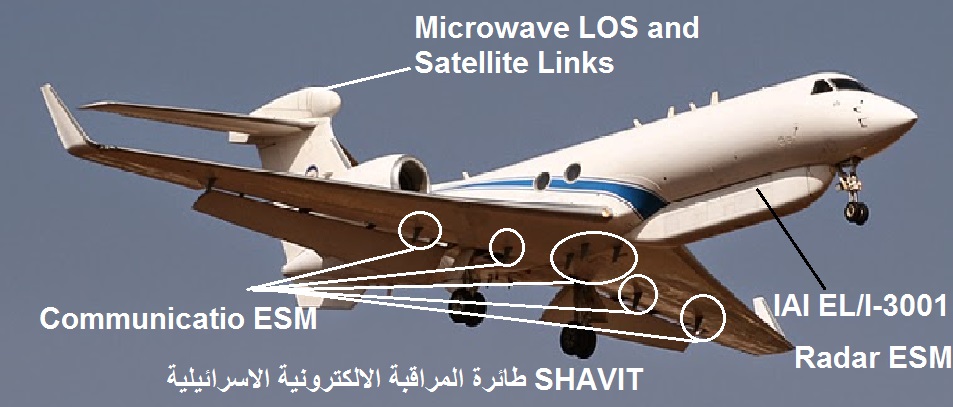

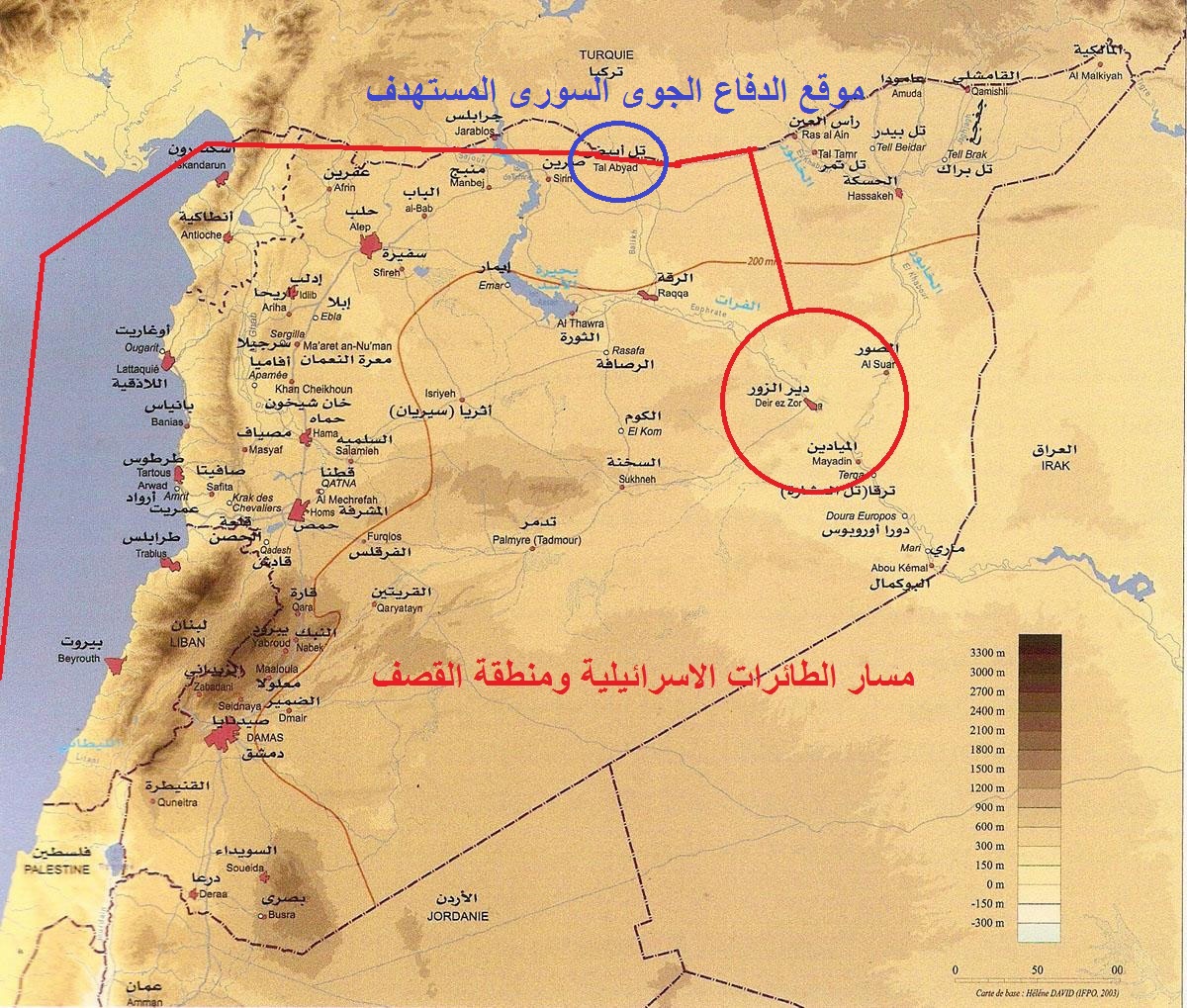

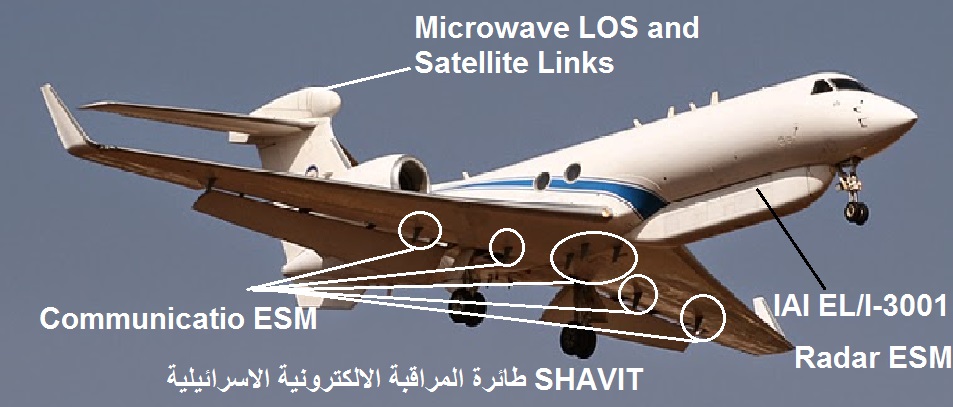

فى السادس من سبتمبر عام 2007 تسللت عدد من طائرات F-15I راعم وF-16I صوفا الاسرائيلية مصحوبة بطائرات الحرب الالكترونية من طراز Gulfstream G550 المعدلة EITAM و Shavit الى داخل المجال الجوى السورى عبر خط الحدود بينها وبين تركيا لاستهداف وتدمير موقع مفاعل نووى سورى محتمل لتطوير الاسلحة النووية فى دير الزور شرق سوريا . نجحت الغارة التى جذبت انتباه العالم الى البرنامج النووى السورى النشط بالتعاون مع كوريا الشمالية ولكن الشىء الحقيقى الذى استرعى انتباه الكثيرين من المتخصصين العسكريين تجاه هذا الغارة هو كيف تسللت الطائرات خلال كل تلك المسافة الى عمق سوريا دون ان يتم اكتشافها من قبل الدفاعات الجوية السورية او رادارات الانذار المبكر (مع العلم ان الدفاع الجوى السورى وقتها كان فى اوج قوته) . كانت هذه الغارة هى اول استخدام فعلى لاحد اخطر اساليب الحرب الالكترونية الحديثة وهى ما سمى بالحرب الالكترونية الشبكية Cyber Electronic Warfare او الحروب المعلوماتية Information Warfare .

هذا النوع من الحرب الالكترونية باختصار يعنى استغلال برمجيات خبيثة شبيهة بالتى تستخدم فى شبكات الكمبيوتر المدنية لتدمير او سرقة البيانات من الحواسيب ولكن فى هذا النوع من الحروب ترسل هذه البرمجيات الخبيثة الى هوائيات رادارت وانظمة اتصال نظم الدفاع الجوى المتكاملة Integrated Air Defense Systems التى ترتبط ببعضها البعض فى شكل شبكات من النظم بعيدة ومتوسطة وقصيرة المدى حتى اذا اصابت تلك البرمجيات احد تلك الانظمة تنتشر كفيروس الكمبيوتر فى جميع انحاء شبكة الدفاع الجوى وقد تكون اغراض تلك البرمجيات اما اعماء او تضليل تلك النظم وصولا الى التحكم الكامل فيها بدون دراية ايا من المشغلين لتلك النظم بوجود مشكلة ما وبدون احداث اى اضرار مادية فى تلك النظم.

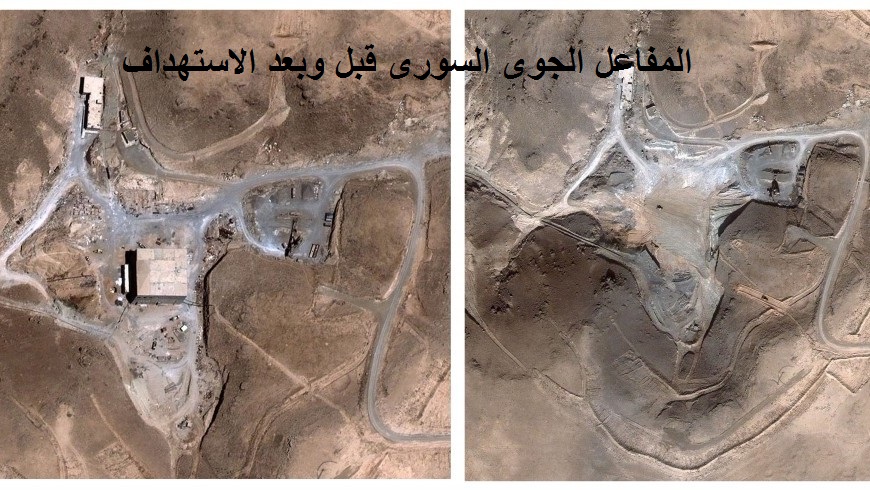

اثناء الهجوم على المفاعل الجوى السورى وقبل الوصول الى دير الزور قامت القوة الاسرائيلية المهاجمة باستهداف موقع دفاع جوى سورى فى منطقة تل عبيد على الحدود بين سوريا وتركيا يحتوى على راداري انذار مبكر و خليط من نظم الدفاع الجوى المختلفة باستخدام الحرب الالكترونية و القنابل التقليدية . لكن اليك المفاجئة الحقيقية , مباشرة بعد استهداف واخماد هذا الموقع تعطلت شبكة الدفاع الجوى السورى باكملها لبعض الوقت الذى سمح للقوة المهاجمة بالوصول الى الهدف والرجوع دون ان يتم اكتشافها مع الوضع فى الاعتبار ان شبكة الدفاع الجوى السورى كانت تعتبر من اعقد واكثر نظم الدفاع الجوى كثافة فى هذا الوقت .

بعد الغارة وبعد تاكد السلطات السورية من تدمير المفاعل كان السؤال الاهم فى ذهن المسؤلين السوريين :

-كيف اخترقت طائرات F-16 و F-15 الغير شبحية المجال الجوى السورى كل هذه المسافة من دون ان تكتشف .

-كيف تعطلت شبكة الدفاع الجوى السورى باكملها على مستوى الدولة بالرغم ان القوة المتسللة هاجمت موقع دفاع جوى واحد شمال البلاد.

انكر الاسرائيلين قيامهم بالغارة و بالتاكيد انكروا اى استخدام لتلك النظم السرية للحرب الالكترونية او كيفية عملها فوفق تصريحات احد المسئولين الاسرائيلين يدعى بنحاس بوكريس الذى عمل كرئيس لوحدة الاستخبار الاشارى الاسرائيلية 8200 " لا يمككنا سرد كيفية عمل تلك النظم و لكنها مهمة جدا و من الضرورى امتلاكها واذا اهملت كيفية التعامل معها تصبح مسئولا عن العواقب ومن ناحية اخرى اذا تمكنت من امتلاكها فحدود قدراتك هى السماء" فى اشارة الى قوة تلك النظم واهميتها فى الحروب القادمة .

بالرغم من التزام الاسرائليين الصمت حيال تلك النظم تحدثت بعض المصادر الامريكية منها Aviation Week & Space Technology عن الضربة وتفاصيلها و النظم المستخدمة خلال القصف لاعماء الدفاع الجوى السورى .

وطبقا لهذه المصادر فان اسرائيل تسلمت معلومات من الولايات المتحدة تخص نقاط ضعف الدفاع الجوى السورى وكيفية اختراقه و استغلت تلك المعلومات قبل وخلال الغارة و تحدثت بعض المصادر ايضا عن ان الولايات المتحدة تنصتت الكترونيا على الدفاع الجوى السورى خلال الغارة سلبيا بالرغم من انكار امريكا لاى تدخل خلال الغارة . ولكن ما يعزز هذه الفرضية هى ان المسؤليين الامريكين ظهروا بغاية الترحيب والسعادة بنتائج الضربة بنفس قدر سعادة الاسرائلين وايضا ما يعزز الفرضية هو ان برامج الحرب الالكترونية الشبكية ظهرت لاول مرة كنتيجة للابحاث السرية لوزارة الدفاع الامريكية مما يعزز فرضية تدخل امريكا بشكل مباشر او غير مباشر خلال الغارة .

تاريخ تطوير نظم الهجوم الالكترونى الشبكى :

فى خلال السنوات الماضية بدأت الولايات المتحدة مبادرة شديدة السرية تدعى Big Safari وهى سلسلة من المشاريع التكنولوجية السرية تختص بالاستخبار و المراقبة والاستطلاع ISR ونظم الفضاء للتغلب على تهديدات نوعية معينة ذات اهمية واولوية بالنسبة للجيش الامريكى .

من تلك المشاريع بصفة خاصة مشروعين سريين يرتبطان بشكل مباشر بالغارة الاسرائيلية على المفاعل السورى وهما برنامجى "Suter " للهجوم الشبكى على نظم الدفاع الجوى وبرنامج الاستهداف التعاونى الشبكى Network Centric Targeting NCCT .

انتظرونا فى الحلقة الثانية عن برنامجى NCCT و Suter وكيف استخدمتهم اسرائيل اثناء الغارة لتعطيل شبكة الدفاع الجوى السورية بالكامل اثناء الهجوم .

الحلقة الثانية :

نظام الاستهداف التعاونى الشبكى Network Centric Collaborative Targeting NCCT:

اى شىء يوصف بانه حى فانه يبث باستمرار اشكال مختلفة من الطاقة ...قد تصنف هذه الطاقة بانها حرارية او الكترومغناطيسية او سمعية .الخ ...ولكل شكل من هذه الاشكال اسلوب الرصد والكشف المناسب لها .

نتيجة لملايين السنين من التطور فان الانسان يستخدم حواسه المختلفة فى رصد الاشياء من حوله بشكل تلقائى وسريع ولا ارادى ..فعند رصد شىء ما بحاسة مثل السمع تتوجه باقى الحواس تلقائيا الى هذا الشىء لانها تتوقع صدور مثيرات منه .

على النقيض من هذا الاسلوب فان منصات الرصد والاستشعار والتجسس العسكرية ظلت لسنوات طويلة تستخدم اسلوب اخر فى الاستنباط واتخاذ القرار اثناء المعارك ...فمثلا منصات الانذار المبكر والسيطرة تعمل منفردة لرصد الاهداف فى الجو وعلى الارض وتحليل النتائج بواسطة التقنيين البشريين الموجودين على المنصة ..وعند استنتاج شىء مهم يتم ارساله الى مركز القيادة والسيطرة الذى قد يرسل الى منصات اخرى كمنصات الاستخبار الاشارى مثلا للتاكد من هدف ما تم رصده بالمنصة الاخرى ....هذا الاسلوب الهرمى او المركزى الذى يتضمن العامل البشرى له عيوب خطيرة اهمها انه يستغرق وقتا كبيرا فى اتخاذ القرار وانه يتضمن العامل البشرى المعرض للخطأ واخطرها انه غير فعال مع الاهداف ذات التوقيت الحرج Time sensitive targets التى يتوجب استهدافها خلال فترة زمنية صغيرة للغاية قبل حدوث كوارث كمنصات الصواريخ الباليستية مثلا .

طبقا ل بارب كارسون من مركز قيادة القوات الجوية والسيطرة والاستخبارات C2ISR فان ذلك الاسلوب فى الرصد واتخاذ القرار ظهر جليا كعيب بارز اثناء حرب كوسوفو ..." بالرغم من ان هذه الطريقة الهرمية التقليدية فى الرصد واتخاذ القرار اتت نفعها فى بعض الاوقات , لكنها غير فعالة فى استهداف الاهداف ذات التوقيت الحرج "..حيث تستغرق السلسلة الكاملة فى اتخاذ القرار دقائق عديدة واحيانا ساعات .

بالمقارنة مع البشر والحيوانات فان هذه المنظومات التى تستخدم مستشعرات وحواس مختلفة تفتقد الى الترابط وتدفق المعلومات والتنسيق بين المنصات وبعضها كما فى الحواس البشرية مثلا كما اوضحنا بمثال الاذن والعين سابقا .

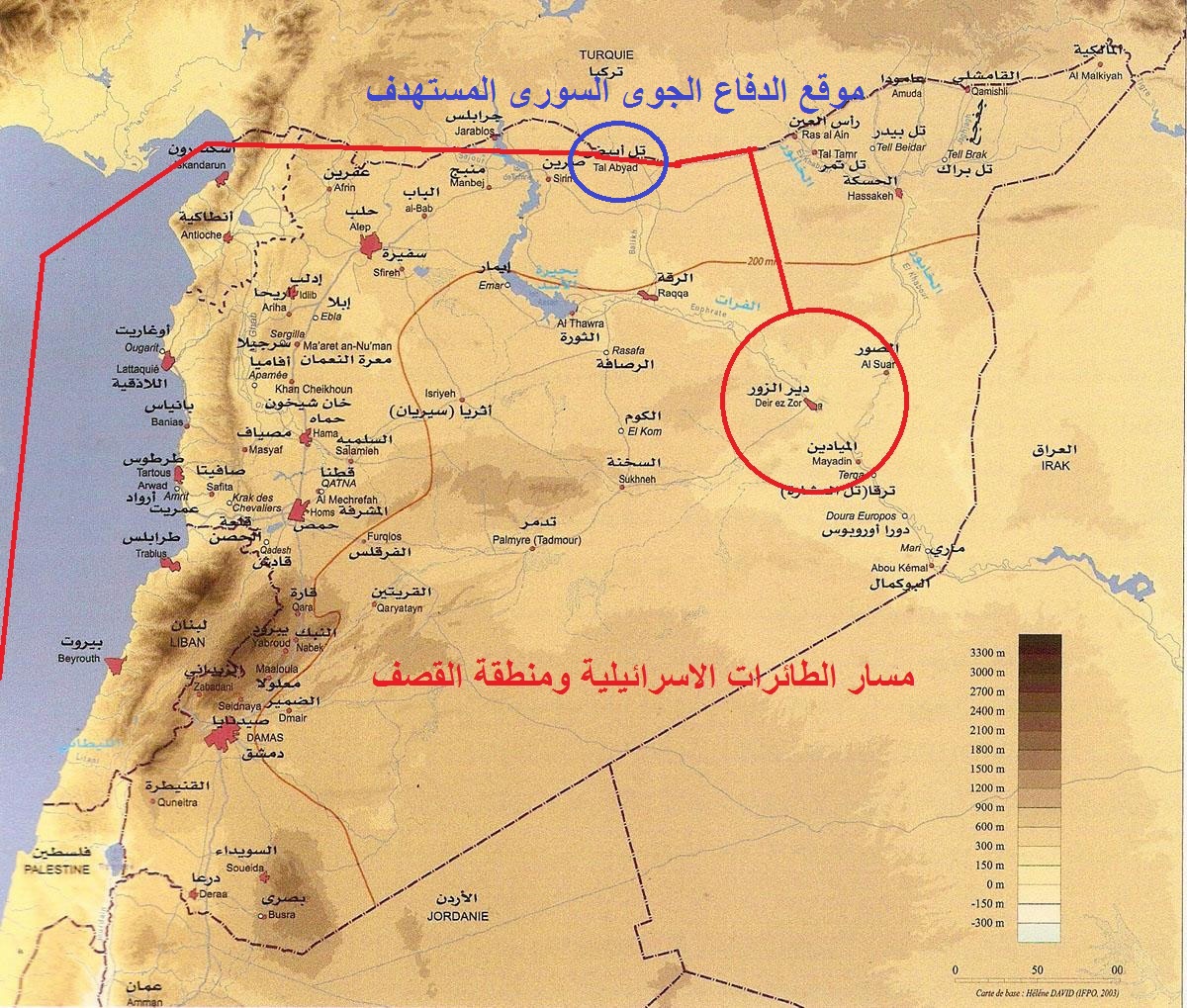

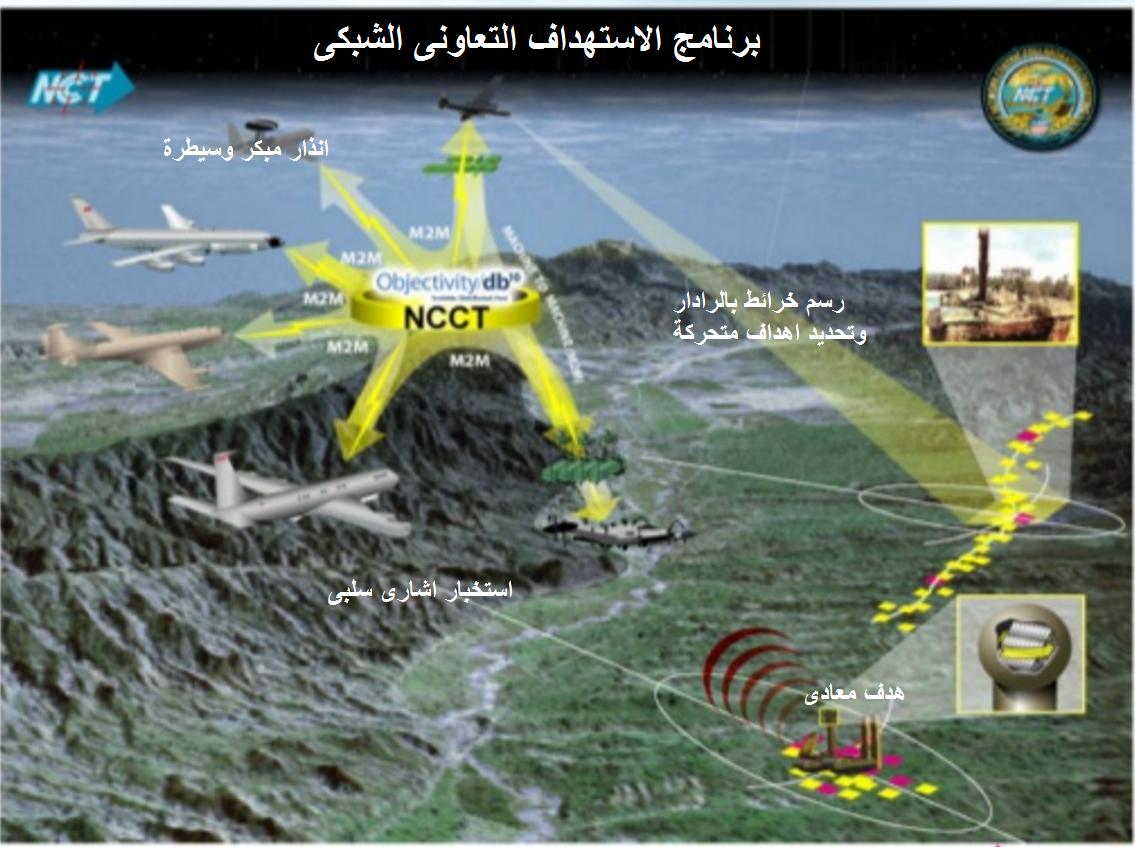

كان الحل الذى انتجته برامج الابحاث السرية للقوات الجوية الامريكية هو برنامج الاستهداف التعاونى الشبكى Network Centric Collaborative Targeting NCCT الذى هو عبارة عن برنامج مركزى يجمع المعلومات المكتسبة من كل منصات الرصد والاستخبار بكل اشكالها وانواعها لينسق بينها بشكل تعاونى لتوجيها بالطريقة المناسبة لتحقيق رصد وتحقق وتعريف للاهداف بنسبة اسرع ب 90% من الطريقة التقليدية .

تتنوع اشكال المنصات التى يمكن لل NCCT التنسيق والربط بينها من نظم استخبار ودعم الكترونى ELINT/ESM الى نظم رسم خرائط بالرادار وتتبع حركة GMTI /SAR الى نظم الكشف الكهروبصرى Electro-optical Systems الخ .

يتم التنسيق والربط بين هذه النظم اوتوماتيكيا بدون تدخل بشرى وعبر بروتوكولات انترنت و طرق تواصل أله الى أله Machine to Machine لضمان السرعة و الديناميكية فى اتخاذ القرار .

لنأخذ مثالا لتوضيح كيف يعمل هذا النظام ..لنتخيل ساحة معركة ما تطير فيها طائرات حرب الكترونية وطائرات انذار مبكرة وسيطرة وطائرات دعم قريب وطائرات مراقبة وتجسس ...عند رصد منصة الاستخبار الالكترونى لاشارة اتصال من مكان ما فان عملية الرصد تحول اوتوماتيكيا الى نظام NCCT الذى يعمل كعقل لكل المنصات ...يقوم نظام NCCT بتحويل اوامر اوتوماتيكيا الى باقى النظم لتقوم كل منظومة بتوجيه حواسها بطريقة مناسبة لتاكيد الهدف وتحديده وتصنيفه بدقة اكبر فتقوم المنصات التى تحمل رادار برسم خريطة ارضية للمكان الذى رصد فيه الاتصال اللاسلكى وتقوم بتطبيق تكنيك GMTI لبيان مسار حركة الهدف المرصود وتحول منصات الرصد الكهروبصرى القريبة الى الهدف اوتوماتيكا .....يتيح رصد الهدف من اكثر من منظومة تحديد موقعه بدقة بالغة وتصنيفه ....لا يتطلب الامر اى تدخل بشرى لتحليل الرصد الاولى ثم تحويله الى المستوى الاعلى بطريقة تقليدية بل يتم الامر كله بشكل اوتوماتيكى سريع للغاية لوضع صورة دقيقة و مفصلة لساحة المعركة فى الوقت الحقيقى Real Time وهذه هى نقطة القوة الاساسية لهذا النظام .

المنصة الامريكية التى تحمل هذا النظام هى منصة RC-135 التى تطير على ارتفاعات عالية لرصد ميدان المعركة بشكل اكبر والتنسيق بين المنصات المختلفة ...الطائرة الموازية لها التى تملكها اسرائيل والتى تحمل مثل هذا النظام هى طائرة Shavit للحرب الالكترونية .

طبقا للمصادر الامريكية فقد تم استخدام طائرة Shavit الاسرائيلية فى رصد الموقف الميدانى لنظم الدفاع الجوى السورية اثناء الغارة بنظام اسرائيلى مشتق من ال NCCT

الى هنا تنتهى الحلقة الثانية ....فى الحلقة القادمة نتحدث عن نظام Suter كما تحدثنا عن ال NCCT ...الى اللقاء

الحلقة الثالثة والاخيرة

نظام الهجوم الشبكى على نظم الدفاع الجوى Suter:

بعد ان تحدثنا فى الحلقة الماضية عن نظام الاستهداف الشبكى NCCT والمسئول عن مراقبة و تحديد الاهداف من مختلف منصات المراقبة والتى تعتبر مرحلة اولى مهمة لتحديد نقاط العدو التى يمكن استهدافها والهجوم عليها , نأتى للمرحلة التالية الاهم فى عمليات الهجوم الشبكى وهى حقن شبكة الدفاع الجوى بالشحنة البرمجية القاتلة .

البرنامج الامريكى الذى انتجته ابحاث وزارة الدفاع الامريكية للهجوم على نظام الدفاع الجوى المتكاملة بطريقة الهجوم السيبرانى الشبكى هو برنامج يدعى Senior Suter والذى يتيح للولايات المتحدة غزو و تعطيل انظمة الاتصالات وشبكات الكمبيوتر المتصلة بنظم الدفاع الجوى المتكاملة مع عدم تنبيه المشغلين لتلك النظم بوجود اى مشكلة فى النظام او حتى طبيعة المشكلة والطرق اللازمة للتغلب عليها واسترجاع السيطرة على النظم المصابة اى ان هذا النظام يمكنه العمل بشكل صامت وكامن داخل المنصات المصابة .

يبدأ الهجوم بعد تحديد الاهداف من NCCT حيث يقوم نظام Suter بتحديد ادق للهدف عبر انبعاثاته الكهرومغناطيسية , لا تعرف دقة تحديد الاهداف لهذا النظام بدقة لكن الاقرب للتوقع انه يزيد دقة رصد نظام NCCT بنسبة قد تقترب من عشرات الاقدام ان لم يكن اقل من عشرة اقدام.

بعد تحديد احداثيات هوئيات الانظمة التى سيستهدفها النظام بدقة بالغة يبدأ السحر الحقيقى القاتل لنظام Suter حيث يرسل النظام نبضات الكترومغناطيسية مركزة ومفصلة الى هوائيات النظام المستهدف لتقوم بافساد او القرصنة على انظمة معالجة الاشارة وحواسيب هذه الانظمة المستهدفة لتقوم باعماء المشغل عن الصورة الحقيقية لسماء المنطقة المستهدفة حيث ان النظام يمكنه رسم صورة عادية لمجال الرصد لا تظهر بها اى اهداف او حتى يمكنه توجيه اشعة الرصد الخاصة بالنظام بعيدا عن مناطق تواجد الطائرات المهاجمة .

على النقيض من طرق التشويش والحرب الالكترونية التقليدية او الانظمة التى تهاجم بالنبضات الكهرومغناطيسية عالية الطاقة ,لا تقوم تلك النبضات التى يرسلها Suter للمنصة المستهدفة باغراق قدرات هوائيات او الكترونيات النظام بضجيج او Noise او طاقة زائدة لافساد قدرات تلك الانظمة فى الرصد ,بل تقوم تلك النبضات بادخال برمجيات رقمية مفصلة تقوم بلوغارتيمات خاصة مثل تلك التى تستخدمها نظم الحواسب الخاصة بانظمة الدفاع الجوى لتصيبها ببرمجيات خبيثة فى الاماكن الغير محمية فى النظام حيث يمتد الهجوم من منصة الى منصة الى ان يصيب كامل الشبكة .يقول احد الخبراء "سواء كانت الشبكة سلكية او لاسلكية لن يكون هناك فرق بعد الاصابة".

الاختراق الشبكى للنظم المستهدفة قد لا يتضمن اى سيطرة مادية على النظام او مكوناته لكن يتضمن ادراج بيانات مضللة على شاشة المشغل كأدراج اهداف وهمية او اخفاء الاهداف تماما من على النظام مع القدرة على رؤية ما يظهر على شاشة الرادار امام المشغل وهى القدرات الموجودة فى البلوك 1 من ننظام Suter. وقد يتضمن النظام ايضا القدرة على التحكم فى المنصة و ابعاد الهوائيات عن منطقة معينة والتحكم فى دورانها او حتى التحكم فى اماكن البحث فى النظم التى تعتمد على هوائيات مصفوفة طورية غير متحركة وهنا لا تضطر الطائرات المهاجمة ان تمتلك قدرات تخفى لان النظام لن يرصدها من الاساس.

فى مرحلة الهجوم اذا تمكن المشغل من ملاحظة فقدان السيطرة و ان هناك امر غير طبيعى فان استرجاع السيطرة على النظام قد تكون صعبة للغاية فحسب احد الخبراء "يشبه الامر محاولة استعادة السيطرة على لعبة Grand Theft Auto على حاسوب بطىء به خلل غير ان الخلل هنا يكون مقصود"

يتكون نظام Suter بشكل عام من نظامين فرعيين , الاول مسئول عن حقن المنصة المصابة بالبرمجيات الخبيثة و الاخر مسئول عن مراقبة ما يحدث فى المنصة المصابة بعد الهجوم .

النظام الفرعى الخاص بالمراقبة يتيح للمهاجم رؤية ما يراه مشغل النظام امامه على الشاشة ومراقبة فاعلية الهجوم كما يتيح تقييم اساليب الهجوم الاخرى فمثلا يممكن معرفة هل النظام المصاب قادر على رصد الطائرات التى تطير على ارتفاعات منخفضة و الى اى مدى يستطيع كشف الطائرات الشبحية ..الخ ..فهو قادر على معرفة تفاصيل قدرات المنصات المعادية بشكل صامت .

منصات نظام Suter :

المنصة الرئيسية التى تستخدمها الولايات المتحدة لاتماام مهمة المراقبة بعد الهجوم بنظام Suter هى نفس المنصة المستخدمة لنظام NCCT وهى طائرة الاستطلاع والمراقبة الالكترونية RC-135 حيث صممت هذه الطائرة لتطير على ارتفاعات شاهقة و مديات بعيدة وازمنة مراقبة طويلة فهى اشبه بعنصر استطلاع مختبىء بمسافة بعيدة ليراقب الهدف على مساحة كبيرة .

اما عن مهمة الهجوم وحقن النظام بالشحنة القاتلة فتوكل هذه المهمة فى الجيش الامريكى الى الطائرة EC-130H Compass Call المصممة لتطير على ارتفاعات اقل من RC-135 لتناسب مهمتها فى توجيه الاشعاعات الكهرومغناطيسية بدقة اكبر للمنصة المستهدفة فتقوم الطائرة باغراق مساحة صغيرة بشعاع كهرمغناطيسى مركز لاصابة المنصة بفاعلية فبنفس مثال عنصر الاستطلاع , تشبه هذه المنصة قناص مقترب من الهدف ليصيبه بين عينيه.

حسب المصادر الامريكية قامت اسرائيل ببناء منصتين خاصتين بها لمحاكاة الثنائى RC-135 و EC-130 و هما الطائرتين Gulfstream G550 المعدلتين EITAM و SHAVIT حيث زودت الاخيرة بنظام خاص بها مشتق من نظام NCCT وزودت الاولى والثانية بنظام خاص بها مشتق من نظام SUTER (البلوك 1 و 2) حيث تقوم المنصة shavit بمراقبة الموقف الميدانى الكترونيا قبل الهجوم لتحديد الاهداف بدقة عبر كافة المنصات المتاحة ثم تقوم بنقل احداثيات الاهداف الى الطائرة EITAM التى تقوم بتوجيه الشحنة البرمجية الخبيثة الى المنطقة المستهدفة بدقة وبعد الاصابة تقوم SHAVIT بمراقبة ما يحدث على النظام المستهدف والتحكم فيه ان لزم الامر .

لدى نظام Suter بلوك ثالث خاص باصابة النظم ذات التوقيت الحرج Time Sensitive مثل منصات التحكم فى الصواريخ الباليستية .

على الرغم من انها ليست ضمن منصات Suter او NCCT تضم منظومة الهجوم الشبكى الخاصة بالولايات المتحدة طائرة F-16J المتخصصة فى اخماد الدفاعات الجوية حيث تتلخص مهمتها فى التدخل فى حال فشل الاستهداف الشبكى فى تحقيق مهمته حيث تتدخل F-16J بالتشويش التقليدى والاستهداف بالصواريخ الراكبة للشعاع والذخائر الموجهة ..بالطبع منصة EC-130 قادرة على التشويش التقليدى لكن استخدامها هنا سيشبه استخدام البندقية الرشاشة فى قتل شخص عن طريق استخدامها كعصا اى اننا نهدر قدراتها التى تتقنها فى الحرب الشبكية للقيام بمهمة تشويش اعتيادية.

الخلاصة والاستنتاج:

عند قيامها بتنفيذ هجوم السادس من سبتمبر (عملية البستان ) عام 2007 قامت اسرائيل باستخدام انظمتها الخاصة الشبيهة بالنظم السالف شرحها . وطبقا للمصادر الامريكية فان العملية ايضا تضمنت استخدام التشويش التقليدى فى احدى مراحل الهجوم وتضمن الهجوم ايضا حقن برمجيات خبيثة فى محطة تل ابيض للدفاع الجوى التى تم استهدافها اثناء الهجوم بذخائر تقليدية ايضا (يبدو ان المنظومة الموجودة فى تل ابيض رصدتهم اثناء الهجوم الشبكى لذلك اضطروا لاخمادها ) ثم تلا ذلك قرصنة كاملة على شبكة الدفاع الجوى السورية والتى مهدت الطريق للمجموعة المهاجمة من الوصول لدير الزور والهجوم على المفاعل والفرار دون ان يتم رصدها .

كانت هناك استعدادات مكثفة لاسرائيل قبل القيام بالغارة حيث اطلقت القمر الاصطناعى افق 7 الخاص بالاستطلاع قبل شهر من الهجوم مما اعطاها معلومات دقيقة ومهمة عن المواقع والاهداف السورية قبل الهجوم .

وفى النهاية يبدو ان مفتاح النجاح فى استخدام اسرائيل لهذا النوع من الهجوم الشبكى كان معمارية نظام الدفاع الجوى السورى نفسه , فعلى الرغم من انه كان من اكثر النظم كثافة وتعقيد فى هذا الوقت فان اسلوب استخدام واستعمال تلك النظم بفاعلية من طرف اطقم الدفاع الجوى السورى كان امرا مشكوكا فيه .

الاهم من ذلك ان نظام الدفاع الجوى السورى كان فى ذلك الوقت مبنى على شكل شبكى مركزى وهو بذلك كان معرض بالفعل لكارثة اذا تمت قرصنته بدون وجود جدار نارى على الشبكة لحمايتها وهو ما يبدو انه لم يكن موجود . ايضا نظم الاتصالات الخاصة بمواقع الدفاع الجوى السورى كانت تستخدم ترددات ثابته لا تتغير و هو ما سمح لاسرائيل بمعرفة اين تعثر على ترددات الاتصالات لتحديد مواقعها واستهدافها قبل الغارة .

تم بحمد الله .

المصادر :

Aviation Week & Space Technology

Airforce Technology

Global Security

Defense Update

المقدمة :

فى السادس من سبتمبر عام 2007 تسللت عدد من طائرات F-15I راعم وF-16I صوفا الاسرائيلية مصحوبة بطائرات الحرب الالكترونية من طراز Gulfstream G550 المعدلة EITAM و Shavit الى داخل المجال الجوى السورى عبر خط الحدود بينها وبين تركيا لاستهداف وتدمير موقع مفاعل نووى سورى محتمل لتطوير الاسلحة النووية فى دير الزور شرق سوريا . نجحت الغارة التى جذبت انتباه العالم الى البرنامج النووى السورى النشط بالتعاون مع كوريا الشمالية ولكن الشىء الحقيقى الذى استرعى انتباه الكثيرين من المتخصصين العسكريين تجاه هذا الغارة هو كيف تسللت الطائرات خلال كل تلك المسافة الى عمق سوريا دون ان يتم اكتشافها من قبل الدفاعات الجوية السورية او رادارات الانذار المبكر (مع العلم ان الدفاع الجوى السورى وقتها كان فى اوج قوته) . كانت هذه الغارة هى اول استخدام فعلى لاحد اخطر اساليب الحرب الالكترونية الحديثة وهى ما سمى بالحرب الالكترونية الشبكية Cyber Electronic Warfare او الحروب المعلوماتية Information Warfare .

هذا النوع من الحرب الالكترونية باختصار يعنى استغلال برمجيات خبيثة شبيهة بالتى تستخدم فى شبكات الكمبيوتر المدنية لتدمير او سرقة البيانات من الحواسيب ولكن فى هذا النوع من الحروب ترسل هذه البرمجيات الخبيثة الى هوائيات رادارت وانظمة اتصال نظم الدفاع الجوى المتكاملة Integrated Air Defense Systems التى ترتبط ببعضها البعض فى شكل شبكات من النظم بعيدة ومتوسطة وقصيرة المدى حتى اذا اصابت تلك البرمجيات احد تلك الانظمة تنتشر كفيروس الكمبيوتر فى جميع انحاء شبكة الدفاع الجوى وقد تكون اغراض تلك البرمجيات اما اعماء او تضليل تلك النظم وصولا الى التحكم الكامل فيها بدون دراية ايا من المشغلين لتلك النظم بوجود مشكلة ما وبدون احداث اى اضرار مادية فى تلك النظم.

اثناء الهجوم على المفاعل الجوى السورى وقبل الوصول الى دير الزور قامت القوة الاسرائيلية المهاجمة باستهداف موقع دفاع جوى سورى فى منطقة تل عبيد على الحدود بين سوريا وتركيا يحتوى على راداري انذار مبكر و خليط من نظم الدفاع الجوى المختلفة باستخدام الحرب الالكترونية و القنابل التقليدية . لكن اليك المفاجئة الحقيقية , مباشرة بعد استهداف واخماد هذا الموقع تعطلت شبكة الدفاع الجوى السورى باكملها لبعض الوقت الذى سمح للقوة المهاجمة بالوصول الى الهدف والرجوع دون ان يتم اكتشافها مع الوضع فى الاعتبار ان شبكة الدفاع الجوى السورى كانت تعتبر من اعقد واكثر نظم الدفاع الجوى كثافة فى هذا الوقت .

بعد الغارة وبعد تاكد السلطات السورية من تدمير المفاعل كان السؤال الاهم فى ذهن المسؤلين السوريين :

-كيف اخترقت طائرات F-16 و F-15 الغير شبحية المجال الجوى السورى كل هذه المسافة من دون ان تكتشف .

-كيف تعطلت شبكة الدفاع الجوى السورى باكملها على مستوى الدولة بالرغم ان القوة المتسللة هاجمت موقع دفاع جوى واحد شمال البلاد.

انكر الاسرائيلين قيامهم بالغارة و بالتاكيد انكروا اى استخدام لتلك النظم السرية للحرب الالكترونية او كيفية عملها فوفق تصريحات احد المسئولين الاسرائيلين يدعى بنحاس بوكريس الذى عمل كرئيس لوحدة الاستخبار الاشارى الاسرائيلية 8200 " لا يمككنا سرد كيفية عمل تلك النظم و لكنها مهمة جدا و من الضرورى امتلاكها واذا اهملت كيفية التعامل معها تصبح مسئولا عن العواقب ومن ناحية اخرى اذا تمكنت من امتلاكها فحدود قدراتك هى السماء" فى اشارة الى قوة تلك النظم واهميتها فى الحروب القادمة .

بالرغم من التزام الاسرائليين الصمت حيال تلك النظم تحدثت بعض المصادر الامريكية منها Aviation Week & Space Technology عن الضربة وتفاصيلها و النظم المستخدمة خلال القصف لاعماء الدفاع الجوى السورى .

وطبقا لهذه المصادر فان اسرائيل تسلمت معلومات من الولايات المتحدة تخص نقاط ضعف الدفاع الجوى السورى وكيفية اختراقه و استغلت تلك المعلومات قبل وخلال الغارة و تحدثت بعض المصادر ايضا عن ان الولايات المتحدة تنصتت الكترونيا على الدفاع الجوى السورى خلال الغارة سلبيا بالرغم من انكار امريكا لاى تدخل خلال الغارة . ولكن ما يعزز هذه الفرضية هى ان المسؤليين الامريكين ظهروا بغاية الترحيب والسعادة بنتائج الضربة بنفس قدر سعادة الاسرائلين وايضا ما يعزز الفرضية هو ان برامج الحرب الالكترونية الشبكية ظهرت لاول مرة كنتيجة للابحاث السرية لوزارة الدفاع الامريكية مما يعزز فرضية تدخل امريكا بشكل مباشر او غير مباشر خلال الغارة .

تاريخ تطوير نظم الهجوم الالكترونى الشبكى :

فى خلال السنوات الماضية بدأت الولايات المتحدة مبادرة شديدة السرية تدعى Big Safari وهى سلسلة من المشاريع التكنولوجية السرية تختص بالاستخبار و المراقبة والاستطلاع ISR ونظم الفضاء للتغلب على تهديدات نوعية معينة ذات اهمية واولوية بالنسبة للجيش الامريكى .

من تلك المشاريع بصفة خاصة مشروعين سريين يرتبطان بشكل مباشر بالغارة الاسرائيلية على المفاعل السورى وهما برنامجى "Suter " للهجوم الشبكى على نظم الدفاع الجوى وبرنامج الاستهداف التعاونى الشبكى Network Centric Targeting NCCT .

انتظرونا فى الحلقة الثانية عن برنامجى NCCT و Suter وكيف استخدمتهم اسرائيل اثناء الغارة لتعطيل شبكة الدفاع الجوى السورية بالكامل اثناء الهجوم .

الحلقة الثانية :

نظام الاستهداف التعاونى الشبكى Network Centric Collaborative Targeting NCCT:

اى شىء يوصف بانه حى فانه يبث باستمرار اشكال مختلفة من الطاقة ...قد تصنف هذه الطاقة بانها حرارية او الكترومغناطيسية او سمعية .الخ ...ولكل شكل من هذه الاشكال اسلوب الرصد والكشف المناسب لها .

نتيجة لملايين السنين من التطور فان الانسان يستخدم حواسه المختلفة فى رصد الاشياء من حوله بشكل تلقائى وسريع ولا ارادى ..فعند رصد شىء ما بحاسة مثل السمع تتوجه باقى الحواس تلقائيا الى هذا الشىء لانها تتوقع صدور مثيرات منه .

على النقيض من هذا الاسلوب فان منصات الرصد والاستشعار والتجسس العسكرية ظلت لسنوات طويلة تستخدم اسلوب اخر فى الاستنباط واتخاذ القرار اثناء المعارك ...فمثلا منصات الانذار المبكر والسيطرة تعمل منفردة لرصد الاهداف فى الجو وعلى الارض وتحليل النتائج بواسطة التقنيين البشريين الموجودين على المنصة ..وعند استنتاج شىء مهم يتم ارساله الى مركز القيادة والسيطرة الذى قد يرسل الى منصات اخرى كمنصات الاستخبار الاشارى مثلا للتاكد من هدف ما تم رصده بالمنصة الاخرى ....هذا الاسلوب الهرمى او المركزى الذى يتضمن العامل البشرى له عيوب خطيرة اهمها انه يستغرق وقتا كبيرا فى اتخاذ القرار وانه يتضمن العامل البشرى المعرض للخطأ واخطرها انه غير فعال مع الاهداف ذات التوقيت الحرج Time sensitive targets التى يتوجب استهدافها خلال فترة زمنية صغيرة للغاية قبل حدوث كوارث كمنصات الصواريخ الباليستية مثلا .

طبقا ل بارب كارسون من مركز قيادة القوات الجوية والسيطرة والاستخبارات C2ISR فان ذلك الاسلوب فى الرصد واتخاذ القرار ظهر جليا كعيب بارز اثناء حرب كوسوفو ..." بالرغم من ان هذه الطريقة الهرمية التقليدية فى الرصد واتخاذ القرار اتت نفعها فى بعض الاوقات , لكنها غير فعالة فى استهداف الاهداف ذات التوقيت الحرج "..حيث تستغرق السلسلة الكاملة فى اتخاذ القرار دقائق عديدة واحيانا ساعات .

بالمقارنة مع البشر والحيوانات فان هذه المنظومات التى تستخدم مستشعرات وحواس مختلفة تفتقد الى الترابط وتدفق المعلومات والتنسيق بين المنصات وبعضها كما فى الحواس البشرية مثلا كما اوضحنا بمثال الاذن والعين سابقا .

كان الحل الذى انتجته برامج الابحاث السرية للقوات الجوية الامريكية هو برنامج الاستهداف التعاونى الشبكى Network Centric Collaborative Targeting NCCT الذى هو عبارة عن برنامج مركزى يجمع المعلومات المكتسبة من كل منصات الرصد والاستخبار بكل اشكالها وانواعها لينسق بينها بشكل تعاونى لتوجيها بالطريقة المناسبة لتحقيق رصد وتحقق وتعريف للاهداف بنسبة اسرع ب 90% من الطريقة التقليدية .

تتنوع اشكال المنصات التى يمكن لل NCCT التنسيق والربط بينها من نظم استخبار ودعم الكترونى ELINT/ESM الى نظم رسم خرائط بالرادار وتتبع حركة GMTI /SAR الى نظم الكشف الكهروبصرى Electro-optical Systems الخ .

يتم التنسيق والربط بين هذه النظم اوتوماتيكيا بدون تدخل بشرى وعبر بروتوكولات انترنت و طرق تواصل أله الى أله Machine to Machine لضمان السرعة و الديناميكية فى اتخاذ القرار .

لنأخذ مثالا لتوضيح كيف يعمل هذا النظام ..لنتخيل ساحة معركة ما تطير فيها طائرات حرب الكترونية وطائرات انذار مبكرة وسيطرة وطائرات دعم قريب وطائرات مراقبة وتجسس ...عند رصد منصة الاستخبار الالكترونى لاشارة اتصال من مكان ما فان عملية الرصد تحول اوتوماتيكيا الى نظام NCCT الذى يعمل كعقل لكل المنصات ...يقوم نظام NCCT بتحويل اوامر اوتوماتيكيا الى باقى النظم لتقوم كل منظومة بتوجيه حواسها بطريقة مناسبة لتاكيد الهدف وتحديده وتصنيفه بدقة اكبر فتقوم المنصات التى تحمل رادار برسم خريطة ارضية للمكان الذى رصد فيه الاتصال اللاسلكى وتقوم بتطبيق تكنيك GMTI لبيان مسار حركة الهدف المرصود وتحول منصات الرصد الكهروبصرى القريبة الى الهدف اوتوماتيكا .....يتيح رصد الهدف من اكثر من منظومة تحديد موقعه بدقة بالغة وتصنيفه ....لا يتطلب الامر اى تدخل بشرى لتحليل الرصد الاولى ثم تحويله الى المستوى الاعلى بطريقة تقليدية بل يتم الامر كله بشكل اوتوماتيكى سريع للغاية لوضع صورة دقيقة و مفصلة لساحة المعركة فى الوقت الحقيقى Real Time وهذه هى نقطة القوة الاساسية لهذا النظام .

المنصة الامريكية التى تحمل هذا النظام هى منصة RC-135 التى تطير على ارتفاعات عالية لرصد ميدان المعركة بشكل اكبر والتنسيق بين المنصات المختلفة ...الطائرة الموازية لها التى تملكها اسرائيل والتى تحمل مثل هذا النظام هى طائرة Shavit للحرب الالكترونية .

طبقا للمصادر الامريكية فقد تم استخدام طائرة Shavit الاسرائيلية فى رصد الموقف الميدانى لنظم الدفاع الجوى السورية اثناء الغارة بنظام اسرائيلى مشتق من ال NCCT

الى هنا تنتهى الحلقة الثانية ....فى الحلقة القادمة نتحدث عن نظام Suter كما تحدثنا عن ال NCCT ...الى اللقاء

الحلقة الثالثة والاخيرة

نظام الهجوم الشبكى على نظم الدفاع الجوى Suter:

بعد ان تحدثنا فى الحلقة الماضية عن نظام الاستهداف الشبكى NCCT والمسئول عن مراقبة و تحديد الاهداف من مختلف منصات المراقبة والتى تعتبر مرحلة اولى مهمة لتحديد نقاط العدو التى يمكن استهدافها والهجوم عليها , نأتى للمرحلة التالية الاهم فى عمليات الهجوم الشبكى وهى حقن شبكة الدفاع الجوى بالشحنة البرمجية القاتلة .

البرنامج الامريكى الذى انتجته ابحاث وزارة الدفاع الامريكية للهجوم على نظام الدفاع الجوى المتكاملة بطريقة الهجوم السيبرانى الشبكى هو برنامج يدعى Senior Suter والذى يتيح للولايات المتحدة غزو و تعطيل انظمة الاتصالات وشبكات الكمبيوتر المتصلة بنظم الدفاع الجوى المتكاملة مع عدم تنبيه المشغلين لتلك النظم بوجود اى مشكلة فى النظام او حتى طبيعة المشكلة والطرق اللازمة للتغلب عليها واسترجاع السيطرة على النظم المصابة اى ان هذا النظام يمكنه العمل بشكل صامت وكامن داخل المنصات المصابة .

يبدأ الهجوم بعد تحديد الاهداف من NCCT حيث يقوم نظام Suter بتحديد ادق للهدف عبر انبعاثاته الكهرومغناطيسية , لا تعرف دقة تحديد الاهداف لهذا النظام بدقة لكن الاقرب للتوقع انه يزيد دقة رصد نظام NCCT بنسبة قد تقترب من عشرات الاقدام ان لم يكن اقل من عشرة اقدام.

بعد تحديد احداثيات هوئيات الانظمة التى سيستهدفها النظام بدقة بالغة يبدأ السحر الحقيقى القاتل لنظام Suter حيث يرسل النظام نبضات الكترومغناطيسية مركزة ومفصلة الى هوائيات النظام المستهدف لتقوم بافساد او القرصنة على انظمة معالجة الاشارة وحواسيب هذه الانظمة المستهدفة لتقوم باعماء المشغل عن الصورة الحقيقية لسماء المنطقة المستهدفة حيث ان النظام يمكنه رسم صورة عادية لمجال الرصد لا تظهر بها اى اهداف او حتى يمكنه توجيه اشعة الرصد الخاصة بالنظام بعيدا عن مناطق تواجد الطائرات المهاجمة .

على النقيض من طرق التشويش والحرب الالكترونية التقليدية او الانظمة التى تهاجم بالنبضات الكهرومغناطيسية عالية الطاقة ,لا تقوم تلك النبضات التى يرسلها Suter للمنصة المستهدفة باغراق قدرات هوائيات او الكترونيات النظام بضجيج او Noise او طاقة زائدة لافساد قدرات تلك الانظمة فى الرصد ,بل تقوم تلك النبضات بادخال برمجيات رقمية مفصلة تقوم بلوغارتيمات خاصة مثل تلك التى تستخدمها نظم الحواسب الخاصة بانظمة الدفاع الجوى لتصيبها ببرمجيات خبيثة فى الاماكن الغير محمية فى النظام حيث يمتد الهجوم من منصة الى منصة الى ان يصيب كامل الشبكة .يقول احد الخبراء "سواء كانت الشبكة سلكية او لاسلكية لن يكون هناك فرق بعد الاصابة".

الاختراق الشبكى للنظم المستهدفة قد لا يتضمن اى سيطرة مادية على النظام او مكوناته لكن يتضمن ادراج بيانات مضللة على شاشة المشغل كأدراج اهداف وهمية او اخفاء الاهداف تماما من على النظام مع القدرة على رؤية ما يظهر على شاشة الرادار امام المشغل وهى القدرات الموجودة فى البلوك 1 من ننظام Suter. وقد يتضمن النظام ايضا القدرة على التحكم فى المنصة و ابعاد الهوائيات عن منطقة معينة والتحكم فى دورانها او حتى التحكم فى اماكن البحث فى النظم التى تعتمد على هوائيات مصفوفة طورية غير متحركة وهنا لا تضطر الطائرات المهاجمة ان تمتلك قدرات تخفى لان النظام لن يرصدها من الاساس.

فى مرحلة الهجوم اذا تمكن المشغل من ملاحظة فقدان السيطرة و ان هناك امر غير طبيعى فان استرجاع السيطرة على النظام قد تكون صعبة للغاية فحسب احد الخبراء "يشبه الامر محاولة استعادة السيطرة على لعبة Grand Theft Auto على حاسوب بطىء به خلل غير ان الخلل هنا يكون مقصود"

يتكون نظام Suter بشكل عام من نظامين فرعيين , الاول مسئول عن حقن المنصة المصابة بالبرمجيات الخبيثة و الاخر مسئول عن مراقبة ما يحدث فى المنصة المصابة بعد الهجوم .

النظام الفرعى الخاص بالمراقبة يتيح للمهاجم رؤية ما يراه مشغل النظام امامه على الشاشة ومراقبة فاعلية الهجوم كما يتيح تقييم اساليب الهجوم الاخرى فمثلا يممكن معرفة هل النظام المصاب قادر على رصد الطائرات التى تطير على ارتفاعات منخفضة و الى اى مدى يستطيع كشف الطائرات الشبحية ..الخ ..فهو قادر على معرفة تفاصيل قدرات المنصات المعادية بشكل صامت .

منصات نظام Suter :

المنصة الرئيسية التى تستخدمها الولايات المتحدة لاتماام مهمة المراقبة بعد الهجوم بنظام Suter هى نفس المنصة المستخدمة لنظام NCCT وهى طائرة الاستطلاع والمراقبة الالكترونية RC-135 حيث صممت هذه الطائرة لتطير على ارتفاعات شاهقة و مديات بعيدة وازمنة مراقبة طويلة فهى اشبه بعنصر استطلاع مختبىء بمسافة بعيدة ليراقب الهدف على مساحة كبيرة .

اما عن مهمة الهجوم وحقن النظام بالشحنة القاتلة فتوكل هذه المهمة فى الجيش الامريكى الى الطائرة EC-130H Compass Call المصممة لتطير على ارتفاعات اقل من RC-135 لتناسب مهمتها فى توجيه الاشعاعات الكهرومغناطيسية بدقة اكبر للمنصة المستهدفة فتقوم الطائرة باغراق مساحة صغيرة بشعاع كهرمغناطيسى مركز لاصابة المنصة بفاعلية فبنفس مثال عنصر الاستطلاع , تشبه هذه المنصة قناص مقترب من الهدف ليصيبه بين عينيه.

حسب المصادر الامريكية قامت اسرائيل ببناء منصتين خاصتين بها لمحاكاة الثنائى RC-135 و EC-130 و هما الطائرتين Gulfstream G550 المعدلتين EITAM و SHAVIT حيث زودت الاخيرة بنظام خاص بها مشتق من نظام NCCT وزودت الاولى والثانية بنظام خاص بها مشتق من نظام SUTER (البلوك 1 و 2) حيث تقوم المنصة shavit بمراقبة الموقف الميدانى الكترونيا قبل الهجوم لتحديد الاهداف بدقة عبر كافة المنصات المتاحة ثم تقوم بنقل احداثيات الاهداف الى الطائرة EITAM التى تقوم بتوجيه الشحنة البرمجية الخبيثة الى المنطقة المستهدفة بدقة وبعد الاصابة تقوم SHAVIT بمراقبة ما يحدث على النظام المستهدف والتحكم فيه ان لزم الامر .

لدى نظام Suter بلوك ثالث خاص باصابة النظم ذات التوقيت الحرج Time Sensitive مثل منصات التحكم فى الصواريخ الباليستية .

على الرغم من انها ليست ضمن منصات Suter او NCCT تضم منظومة الهجوم الشبكى الخاصة بالولايات المتحدة طائرة F-16J المتخصصة فى اخماد الدفاعات الجوية حيث تتلخص مهمتها فى التدخل فى حال فشل الاستهداف الشبكى فى تحقيق مهمته حيث تتدخل F-16J بالتشويش التقليدى والاستهداف بالصواريخ الراكبة للشعاع والذخائر الموجهة ..بالطبع منصة EC-130 قادرة على التشويش التقليدى لكن استخدامها هنا سيشبه استخدام البندقية الرشاشة فى قتل شخص عن طريق استخدامها كعصا اى اننا نهدر قدراتها التى تتقنها فى الحرب الشبكية للقيام بمهمة تشويش اعتيادية.

الخلاصة والاستنتاج:

عند قيامها بتنفيذ هجوم السادس من سبتمبر (عملية البستان ) عام 2007 قامت اسرائيل باستخدام انظمتها الخاصة الشبيهة بالنظم السالف شرحها . وطبقا للمصادر الامريكية فان العملية ايضا تضمنت استخدام التشويش التقليدى فى احدى مراحل الهجوم وتضمن الهجوم ايضا حقن برمجيات خبيثة فى محطة تل ابيض للدفاع الجوى التى تم استهدافها اثناء الهجوم بذخائر تقليدية ايضا (يبدو ان المنظومة الموجودة فى تل ابيض رصدتهم اثناء الهجوم الشبكى لذلك اضطروا لاخمادها ) ثم تلا ذلك قرصنة كاملة على شبكة الدفاع الجوى السورية والتى مهدت الطريق للمجموعة المهاجمة من الوصول لدير الزور والهجوم على المفاعل والفرار دون ان يتم رصدها .

كانت هناك استعدادات مكثفة لاسرائيل قبل القيام بالغارة حيث اطلقت القمر الاصطناعى افق 7 الخاص بالاستطلاع قبل شهر من الهجوم مما اعطاها معلومات دقيقة ومهمة عن المواقع والاهداف السورية قبل الهجوم .

وفى النهاية يبدو ان مفتاح النجاح فى استخدام اسرائيل لهذا النوع من الهجوم الشبكى كان معمارية نظام الدفاع الجوى السورى نفسه , فعلى الرغم من انه كان من اكثر النظم كثافة وتعقيد فى هذا الوقت فان اسلوب استخدام واستعمال تلك النظم بفاعلية من طرف اطقم الدفاع الجوى السورى كان امرا مشكوكا فيه .

الاهم من ذلك ان نظام الدفاع الجوى السورى كان فى ذلك الوقت مبنى على شكل شبكى مركزى وهو بذلك كان معرض بالفعل لكارثة اذا تمت قرصنته بدون وجود جدار نارى على الشبكة لحمايتها وهو ما يبدو انه لم يكن موجود . ايضا نظم الاتصالات الخاصة بمواقع الدفاع الجوى السورى كانت تستخدم ترددات ثابته لا تتغير و هو ما سمح لاسرائيل بمعرفة اين تعثر على ترددات الاتصالات لتحديد مواقعها واستهدافها قبل الغارة .

تم بحمد الله .

المصادر :

Aviation Week & Space Technology

Airforce Technology

Global Security

Defense Update

التعديل الأخير بواسطة المشرف: