لقد تم رقمنة العالم الحديث. ليس بشكل كامل بعد ، ولكن "الرقمنة" تتطور بوتيرة سريعة. كل شيء تقريبًا متصل بالفعل بالشبكة أو سيتم توصيله في المستقبل القريب: الخدمات المالية ، والمرافق ، والمؤسسات الصناعية ، والقوات المسلحة. كل شخص تقريبًا لديه هاتف ذكي قيد الاستخدام ، تكتسب "المنازل الذكية" شعبية - مع أجهزة التلفزيون الذكية والثلاجات والمكانس الكهربائية والغسالات وأفران الميكروويف وحتى المصابيح الكهربائية.

ظهرت السيارة الأولى بالفعل - هوندا ليجند ، مع طيار آلي من المستوى الثالث مثبت ، والذي يتحكم بشكل كامل في السيارة حتى إمكانية الكبح في حالات الطوارئ. لا يُطلب من "السائق" إلا أن يكون جاهزًا لتولي السيطرة لفترة معينة تحددها الشركة المصنعة (في سيارات تسلا الكهربائية ، يتم تثبيت المستوى الثاني من الطيار الآلي ، الأمر الذي يتطلب مراقبة مستمرة من قبل السائق).

في المستقبل القريب ، سيتمكن الطيار الآلي من استبدال السائق بالكامل خلف عجلة القيادة في السيارة.

تعمل العديد من الشركات على إنشاء واجهة بين الإنسان والحاسوب تربط الدماغ مباشرة بالأجهزة الخارجية. إحدى هذه الشركات هي Neuralink من Elon Musk في كل مكان. ومن المتوقع أن تجعل هذه الأجهزة الحياة أسهل للأشخاص ذوي الإعاقة ، ولكن لا شك في أن هذه التقنيات ستجد تطبيقات في مجالات أخرى. في المستقبل - في البلدان الشمولية ، حيث قد يصبح الرهاب من "التقطيع" حقيقة واقعة.

ولكن بينما تجعل الأنظمة والخدمات الرقمية الحياة أسهل للناس بشكل لا يصدق ، فإنها تزيد من كفاءة المرافق الصناعية والبلدية. يبدو أن كل شيء على ما يرام ، ولكن هناك واحدة "لكن". جميع الأنظمة الرقمية قابلة للاختراق نظريًا. ومن وقت لآخر يتم تأكيد ذلك عن طريق الممارسة.

فيروسات الكمبيوتر

تمت صياغة الأسس النظرية لتطوير "فيروسات الكمبيوتر" بشكل متزامن تقريبًا مع ظهور أجهزة الكمبيوتر نفسها في منتصف القرن العشرين بواسطة جون فون نيومان. في عام 1961 ، طور مهندسو شركة Bell Telephone Laboratories فيكتور فيسوتسكي ودوغ ماكلروي وروبرت موريس برامج يمكنها عمل نسخ من أنفسهم. كانت هذه الفيروسات الأولى. لقد تم إنشاؤها في شكل لعبة أطلق عليها المهندسون اسم "داروين" ، وكان الغرض منها إرسال هذه البرامج إلى الأصدقاء لمعرفة أيها سيدمر المزيد من برامج الخصم ويصنع نسخًا أكثر من نفسه. الفائز هو اللاعب الذي تمكن من ملء أجهزة الكمبيوتر الخاصة بالآخرين.

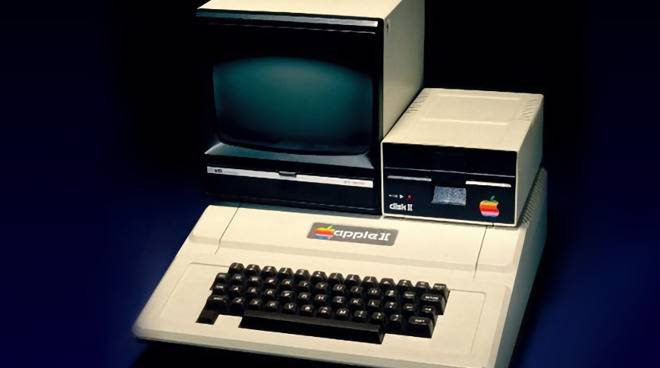

في عام 1981 ، ظهرت فيروسات Virus 1،2،3 و Elk Cloner لأجهزة الكمبيوتر الشخصية Apple II (PC) ، والتي يمكن لأي مالك لهذه الأجهزة "التعرف عليها". بعد بضع سنوات ، ظهرت أولى برامج مكافحة الفيروسات.

أصبح Apple II أول كمبيوتر مستهلك تم إنشاء فيروسات الكمبيوتر من أجله

تُخفي كلمة "فيروس الكمبيوتر" ، التي أصبحت مستخدمة على نطاق واسع ، أنواعًا عديدة من البرامج الضارة: الديدان (الديدان) ، فيروسات التمويه (الجذور الخفية) ، برامج التجسس (برامج التجسس) ، الزومبي (الزومبي) ، فيروسات الإعلانات (البرامج الإعلانية) ، الحجب الفيروسات (winlock) ، فيروسات طروادة (طروادة) ومجموعاتها. فيما يلي ، سنستخدم أيضًا مصطلح "فيروس الكمبيوتر" كمصطلح عام لجميع أنواع البرامج الضارة.

إذا تمت كتابة الفيروسات الأولى في أغلب الأحيان للترفيه ، أو لمزحة عملية ، أو كمؤشر على قدرات المبرمج ، فبمرور الوقت بدأت في "تسويق" المزيد والمزيد - لسرقة البيانات الشخصية والمالية ، وتعطيل تشغيل المعدات ، وتشفير البيانات بغرض الابتزاز وعرض إعلانات تدخلية وما إلى ذلك. ... مع ظهور العملات المشفرة ، تلقت فيروسات الكمبيوتر وظائف جديدة - بدأت في أخذ أجهزة الكمبيوتر الخاصة بالمستخدمين "للعبودية" لتعدين (استخراج) العملات المشفرة ، وتشكيل شبكات ضخمة من أجهزة الكمبيوتر المصابة - شبكات الروبوت (قبل ذلك ، كانت شبكات الروبوت موجودة أيضًا ، على سبيل المثال ، تنفيذ مراسلات "البريد العشوائي" أو ما يسمى بهجمات DDoS).

مثل هذه الفرص لا يمكن إلا أن تهم القوات العسكرية والخدمات الخاصة ، التي لها مهام مماثلة بشكل عام - لسرقة شيء ما ، لكسر شيء ما ...

قوات الإنترنت

نظرًا لأهمية وانفتاح البنية التحتية الرقمية ، فإن الدول تدرك الحاجة إلى حمايتها ، والتي من أجل ذلك ، يتم إنشاء وحدات مناسبة في إطار وزارات الدفاع والخدمات الخاصة ، مصممة للحماية من التهديدات السيبرانية و لتنفيذ هجمات على البنية التحتية الرقمية للعدو.

عادةً لا يتم الإعلان عن هذا الأخير ، ومع ذلك ، قام الرئيس الأمريكي السابق دونالد ترامب رسميًا بتوسيع صلاحيات القيادة الإلكترونية الأمريكية (USCYBERCOM ، القيادة الإلكترونية الأمريكية) ، مما سمح لهم بتنفيذ هجوم استباقي على المعارضين المحتملين ( وربما على الحلفاء - هل يجب أن تساعد بطريقة ما اقتصادك؟). تسمح الصلاحيات الجديدة للمتسللين العسكريين بتنفيذ أنشطة تخريبية في شبكات دول أخرى "على شفا الأعمال العدائية" - للقيام بالتجسس في شبكات الكمبيوتر والتخريب والتخريب على شكل انتشار فيروسات وبرامج خاصة أخرى.

شعار القيادة الإلكترونية الأمريكية

في عام 2014 ، بموجب مرسوم صادر عن رئيس الاتحاد الروسي VVPutin ، تم تشكيل قوات عمليات المعلومات ، وفي يناير 2020 ، تم الإعلان عن إنشاء وحدات خاصة في القوات المسلحة الروسية لإجراء عمليات إعلامية ، كما أعلن الوزير الدفاع عن الاتحاد الروسي سيرجي شويغو.

شعار قوات عمليات المعلومات الروسية

هناك قوات إلكترونية في دول متقدمة أخرى أيضًا. وبحسب تقارير غير مؤكدة ، فإن ميزانية القوات الإلكترونية الأمريكية تبلغ حوالي 7 مليارات دولار ، وعدد الأفراد يتجاوز 9000 شخص. يبلغ عدد القوات السيبرانية الصينية حوالي 20 ألف شخص بتمويل حوالي 1.5 مليار دولار. تنفق بريطانيا وكوريا الجنوبية 450 مليون دولار و 400 مليون دولار على الأمن السيبراني ، على التوالي. يُعتقد أن القوات الإلكترونية الروسية تضم حوالي 1000 شخص ، وتبلغ التكلفة حوالي 300 مليون دولار.